Los grupos más grandes de ransomware y cómo funcionan

- La amenaza del ransomware no parece disminuir, con un total de pagos de ransomware que superó los mil millones de dólares por primera vez en 2023.

- Estos ataques son cada vez más sofisticados, aprovechando las plataformas de “ransomware como servicio” (RaaS, por sus siglas en inglés) para permitir ataques más amplios y frecuentes.

- Una RaaS opera bajo un sistema de franquicia en el que una agrupación central desarrolla herramientas de ransomware y se las alquila a los afiliados que llevan a cabo los ataques. Este modelo ha reducido la barrera de entrada para los ciberdelincuentes y ha ampliado la escala de los ataques.

- Grupos como REvil, DarkSide y LockBit han liderado algunas de las campañas de ransomware más disruptivas, empleando tácticas como la doble extorsión, en la que exigen rescates por las claves de desencriptación, así como para evitar fugas de datos.

- Las actualizaciones periódicas de software, descargar una VPN, e implementar métodos de autenticación robustos puede ayudar a protegerse de varios tipos de ataques.

- En caso de un ataque de ransomware, aislar la amenaza y evitar el pago de rescates son pasos recomendados, así como alertar a las autoridades.

Imagínese comenzar el día con una pantalla de computadora congelada que solo muestra una demanda de pago. El año pasado, millones de personas experimentaron esta pesadilla, a medida que aumentaban los ataques de ransomware, convirtiéndose en una fuerza implacable que amenaza tanto a las personas como a las empresas. El ransomware es un malware que encripta archivos digitales y los mantiene como rehenes hasta que se paga un rescate. En 2023, esta amenaza afectó al 72,7% de las organizaciones a nivel mundial, y un ataque promedio costó aproximadamente 4,54 millones de dólares, sin incluir 1,85 millones de dólares en gastos de recuperación.

Los ciberdelincuentes utilizan métodos de encriptación cada vez más sofisticados, lo que hace casi imposible que las víctimas recuperen el acceso sin pagar. Además, el uso de criptomonedas permite a los atacantes recibir pagos de forma anónima, complicando aún más los esfuerzos de seguimiento y aplicación de la justicia. El alcance de los ataques se ha expandido de los sistemas individuales a la paralización de redes enteras, incluyendo infraestructuras críticas y grandes corporaciones, lo que ha provocado importantes interrupciones financieras y operativas.

Estos incidentes no solo causan daños financieros inmediatos, sino que también dejan cicatrices duraderas en la reputación de las organizaciones afectadas, erosionando la confianza entre clientes y socios. Las agrupaciones de ransomware no solo se dirigen a los grandes jugadores, sino que aprovechan el miedo de todos aquellos que tienen acceso a una computadora y a una cuenta bancaria para beneficiarse de nuestra dependencia de la tecnología. Ahora que los peligros cibernéticos encabezan la lista de preocupaciones comerciales globales, según la encuesta del Barómetro de Riesgos de Allianz 2024, los riesgos financieros son enormes.

Se espera que el impacto económico de la ciberdelincuencia alcance los 9,5 billones de dólares a finales de este año y podría aumentar a 10,5 billones de dólares en 2025, impulsado por los avances en la tecnología de IA. En el centro de estos ataques se encuentra el mercado cada vez más accesible de las plataformas de ransomware como servicio (RaaS), disponibles desde apenas 40 dólares.

Pero, ¿quiénes están detrás de estas operaciones? ¿Qué impulsa a alguien a participar en una extorsión digital de alto riesgo? Desde personas que quieren vivir emociones fuertes hasta grupos con fines políticos, las motivaciones detrás de estos ataques son tan diversas como los propios atacantes.

Hemos consultado con los hackers éticos y expertos en ciberseguridad de ExpressVPN para adentrarnos en el oscuro mundo del ransomware. Acompáñenos mientras exploramos las motivaciones, las tácticas y los impactos significativos de las agrupaciones de ransomware más grandes del mundo.

La amenaza creciente de los ataques de ransomware

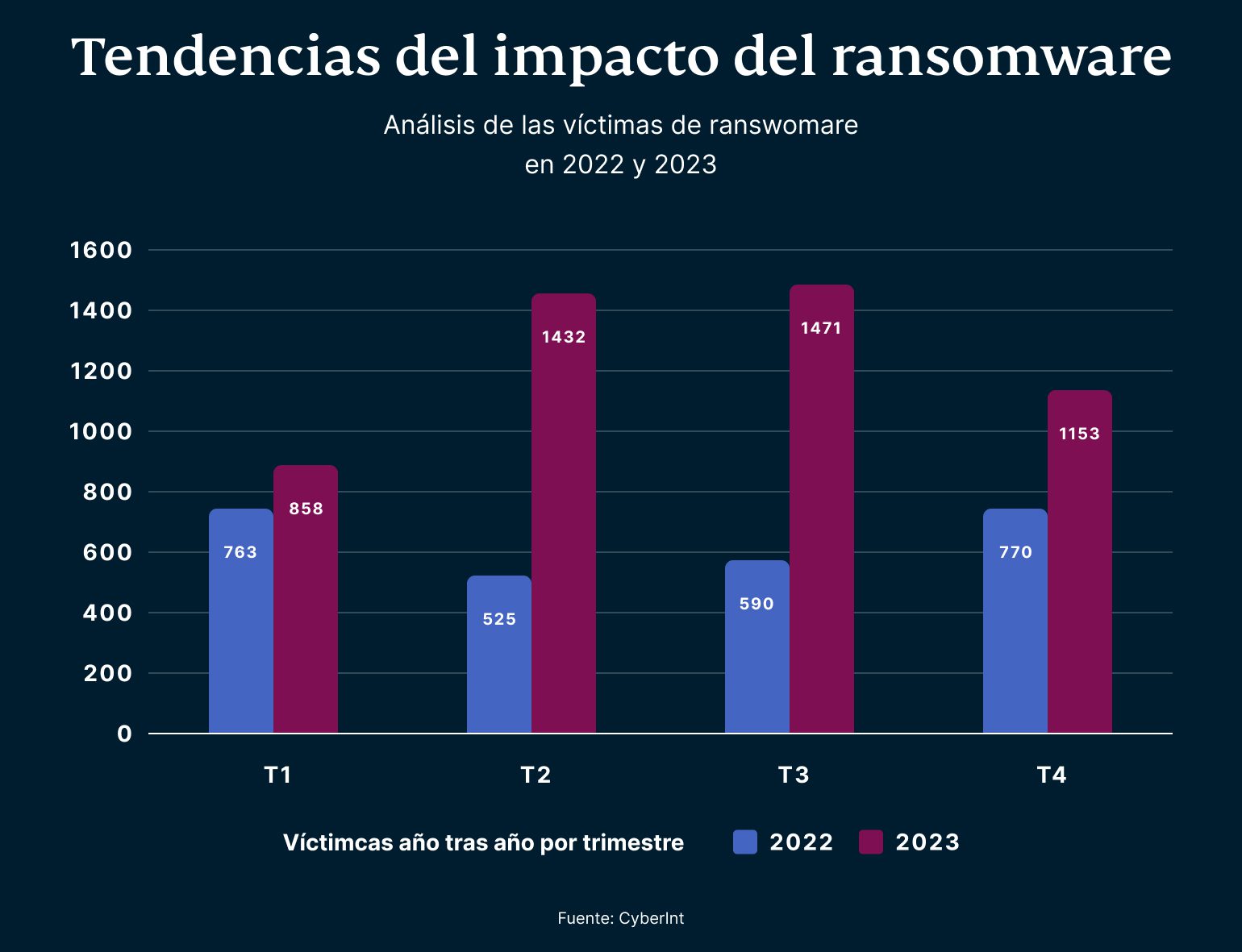

2023 fue el peor año registrado para las actividades de ransomware. Con una cifra total de pagos por rescate que se disparó a la asombrosa cantidad de 1.000 millones de dólares, según el monitoreo realizado por de Chainalysis, la extorsión digital experimentó un cambio significativo. El aumento no fue solo en términos de dinero: CyberInt informó de un dramático aumento del 56% en los incidentes de ransomware, con más de 4.368 ataques. Estos datos incluyen informes de medios de noticias y bandas de ransomware que a menudo publicitan a sus víctimas en páginas de la web oscura para presionarlas amenazando con publicar datos robados.

Tras un breve descenso en 2022, cuando se pagaron menos rescates que el año anterior, el año 2023 fue testigo de una fuerte recuperación. Impulsada tanto por colectivos de hackers experimentados como por recién llegados, la cantidad total de pagos de ransomware rastreados a través de las redes blockchain alcanzó un récord, casi el doble que el año anterior. Este resurgimiento, impulsado en parte por la "caza mayor" (operadores de ransomware que hacen blanco de entidades que no pueden permitirse el lujo de ser paralizadas por ataques y tienen más probabilidades de pagar grandes rescates), pone de manifiesto una tendencia preocupante. Un estudio de Statista arroja más luz sobre la magnitud del problema, señalando la asombrosa cifra de 318 millones de intentos de ransomware detectados por organizaciones de todo el mundo en 2023.

¿Qué es el “ransomware como servicio” (RaaS)?

Un factor importante detrás de este aumento es la llegada y la accesibilidad del modelo de ransomware como servicio (RaaS). Operando de manera muy similar a una franquicia, este permite la agrupación central desarrollar herramientas de ransomware y alquilárselas a los afiliados que ejecutan los ataques. Este sistema ha democratizado la extorsión digital de alto riesgo, permitiendo que cualquier persona con mala intención, y con una inversión mínima, pueda lanzar ciberataques devastadores.

"En el pasado, alguien tenía que querer atacarte y ser capaz de llevar a cabo ese ataque por sí mismo. Ahora solo necesitan el deseo y los medios financieros para adquirir estos servicios."

Nathan Hartzell, arquitecto principal de seguridad de ExpressVPN, explica el profundo impacto de este cambio: "En el pasado, alguien tenía que querer atacar y ser capaz de llevar a cabo ese ataque por sí mismo. Ahora solo necesitan el deseo y los medios económicos para adquirir estos servicios".

Este enfoque colaborativo no solo aumenta la frecuencia de los ataques de ransomware, sino que también mejora su alcance y efectividad, haciendo blanco de víctimas que van desde particulares hasta entidades de infraestructura crítica. Los afiliados despliegan el ransomware, encriptando los archivos de las víctimas y exigiendo un rescate por el desencriptación, y las ganancias se dividen con el proveedor de RaaS, lo que fomenta la innovación y la agresión en las tácticas de ransomware.

Grupos impulsados por los RaaS

El aumento de los RaaS ha facilitado el surgimiento de grupos especializados de ransomware, que utilizan estas plataformas para ejecutar sus ataques, lo que hace que la ciberdelincuencia sea más accesible que nunca. Catalin Oancea, cazador de amenazas y analista de ExpressVPN, arroja luz sobre las motivaciones y los métodos de varios tipos de organizaciones enriquecidas por RaaS:

- Buscadores de acceso o agentes de acceso inicial: estos grupos se especializan en identificar y explotar vulnerabilidades dentro de la red de un blanco. Desde atacantes avanzados hasta hackers aficionados, aseguran un punto de apoyo inicial en un sistema, allanando el camino para la implementación de ransomware. Sus estrategias incluyen phishing y ataques de fuerza bruta en inicios de sesión y servidores.

- Corredores de datos: centrados en robar o adquirir información personal como nombres, direcciones y números de seguridad social, los corredores de datos venden esta información en mercados clandestinos. Estos datos robados se pueden utilizar para diversas actividades ilegales, incluido el robo de identidad y las estafas de phishing, a menudo en colaboración con los agentes de acceso inicial para identificar a las víctimas potenciales.

- Agencias de espionaje: estos grupos difieren de los grupos tradicionales de ransomware motivados financieramente. Utilizan ataques de ransomware para cumplir objetivos geopolíticos más amplios, como interrumpir las operaciones de un país objetivo, destacando el uso estratégico del ransomware en la guerra cibernética.

Los diferentes tipos de hackers que utilizan el RaaS

El modelo de RaaS no solo ha simplificado el proceso de lanzamiento de ataques de ransomware, sino que también ha ampliado el espectro de personas y grupos involucrados en estas actividades. Al reducir la barrera técnica, el RaaS ha atraído a una amplia gama de piratas informáticos, cada uno de los cuales aporta sus motivos y métodos únicos:

Hackers de sombrero negro

Los hackers de sombrero negro se dedican a actividades ilegales como el robo de datos financieros, la implementación de ransomware o la interrupción crítica del sistema. Al aprovechar el RaaS, pueden ejecutar más ataques con un mínimo esfuerzo, utilizando tácticas como temporizadores de cuenta regresiva y amenazas de pérdida de datos para extorsionar a sus víctimas.

Hackers de sombrero blanco

También conocidos como hackers éticos, estas personas utilizan sus habilidades para descubrir y remediar las vulnerabilidades del sistema. A menudo trabajan para empresas de seguridad o realizan pruebas de penetración autorizadas, utilizando herramientas similares a las que se encuentran en un RaaS para mejorar la seguridad del sistema.

Hackers de sombrero gris

Los hackers de sombrero gris explotan las debilidades de seguridad sin una clara intención malintencionada. Pueden usar herramientas de RaaS para identificar fallas y divulgarlas públicamente, a veces sin notificar a la organización afectada con el fin de ejercer presión para que se lleve a cabo una corrección rápida y aumentar la conciencia sobre la seguridad.

Hacktivistas

Los hacktivistas emplean tácticas de hackeo con fines de activismo político o social, dañando a las organizaciones a manera de protesta. Los RaaS les permiten llevar a cabo ciberataques disruptivos que atraen la atención pública hacia sus causas.

Script kiddies

Se trata de hackers sin experiencia que utilizan scripts o herramientas de hackeo listas para usar para lanzar ataques. El RaaS es les resulta atractivo porque ofrece capacidades poderosas sin requerir conocimientos técnicos avanzados. Hacen blanco de vulnerabilidades conocidas en sistemas ampliamente utilizados.

Hackers de espionaje

Estos grupos ejecutan ataques cibernéticos para impulsar los intereses geopolíticos de su país. A menudo utilizan un RaaS para llevar a cabo actividades de espionaje complejas, dirigidas contra gobiernos extranjeros, contratistas de defensa y grandes corporaciones para robar información confidencial o interrumpir sus operaciones.

Hartzell también señala que estos grupos están impulsados por algo más que las ganancias. "Estos ejecutores hacen blanco de industrias, individuos y gobiernos alineados con sus objetivos nacionales. Los hacktivistas persiguen a las industrias que más desprecian, mientras que los script kiddies tiene en la mira a cualquiera que crean que pueden explotar para obtener notoriedad".

Los mayores ataques de ransomware del mundo

Una empresa pequeña o incluso un individuo puede ser atacado por el ransomware. Sin embargo, los que llegan a los titulares son aquellos que afectan a las grandes organizaciones, impactando en los servicios esenciales para muchos consumidores y a veces con el riesgo asociado de las filtraciones de datos. También suelen pedir los pagos más altos.

Dicho esto, en lo referente a costos comerciales, las demandas de rescate tienden a parecer insignificantes: ¿qué son unos cuantos millones para una gran corporación? Esto refleja el deseo de los atacantes de cobrar en lugar de enfrentarse a la resistencia. Las pérdidas para una empresa que se niega a pagar son casi indudablemente mayores que el propio rescate.

Estos son algunos de los mayores ataques de ransomware:

| Víctima | Atacante | Qué sucedió |

| Colonial Pipeline | Darkside | El ataque de mayo de 2021 paralizó los sistemas, impidiendo que el combustible llegara a los clientes. Colonial Pipeline pagó un rescate de 5 millones de dólares pocas horas después del ataque. Posteriormente, el Departamento de Justicia pudo confiscar 2,3 millones de las criptomonedas utilizadas para pagar el rescate. |

| Gobierno de Costa Rica | Conti | En abril de 2022, Conti lanzó un ataque de ransomware contra Costa Rica, lo que provocó importantes retrasos en la administración pública y las operaciones financieras. El gobierno costarricense declaró una emergencia nacional y se negó a pagar el rescate de 10 millones de dólares, que se incrementó a 20 millones de dólares. Las pérdidas para Costa Rica fueron de 30 millones de dólares diarios. |

| Impresa | Lapsus$ | En enero de 2022, Lapsus$ irrumpió en Impresa, un conglomerado de medios portugués, eliminando varias páginas web y canales de televisión. Lapsus$ filtró una gran cantidad de datos confidenciales online, incluyendo correos electrónicos, contratos, e información personal de empleados y clientes. |

| Sistemas Windows, en particular el Servicio Nacional de Salud del Reino Unido (NHS) | Lazarus Group | El ataque de ransomware WannaCry en 2017 afectó a sistemas de todo el mundo al explotar las vulnerabilidades de Microsoft Windows. Afectó a organizaciones como el NHS en el Reino Unido, empresas de telecomunicaciones y varias otras empresas a nivel mundial, causando interrupciones generalizadas y pérdidas económicas. |

Los mayores grupos de ransomware del mundo

Los grupos de ransomware se han vuelto tan sofisticados que operan como empresas, y se informa que Conti, uno de los más grandes, incluso tiene su propio departamento de recursos humanos. Pero los grupos de ransomware pueden aparecer y desaparecer rápidamente, a menudo desapareciendo después de un ataque de muy alto perfil y transformándose en una organización diferente. A veces, las agencias internacionales trabajan juntas para desmantelar estos grupos. Eso no impide que surjan nuevos.

Entonces, ¿quiénes son los principales actores en estos días y qué hacen? Estos son algunos de los grupos más grandes en este momento.

1. BlackBasta

BlackBasta entró en la escena del ransomware a principios de 2022, se cree que se derivó de Conti, que había atacado a numerosas organizaciones importantes y se había convertido en un nombre familiar en medio de su ataque al gobierno costarricense. Lo que esto significa es que los miembros de BlackBasta tenían mucha experiencia desde el principio.

El debut de BlackBasa ha sido todo menos sutil. Rápidamente estableció una reputación formidable, principalmente a través de la adopción de tácticas de doble extorsión. Esta estrategia implica dos formas de rescate: una para que la clave de desencriptación desbloquee los datos de la víctima y otra para evitar la liberación de los datos robados.

El año pasado, el grupo fue presuntamente responsable de extorsionar al menos 107 millones de dólares en Bitcoin y canalizar los fondos a través del operador de criptomonedas Garantex.

2. Blackcat (ALPHV)

BlackCat, también conocido por los alias ALPHV o Noberus, surgió en noviembre de 2021 y se dice que está formado por antiguos miembros del ahora desaparecido Darkside, que notablemente atacó a Colonial Pipeline. El malware del grupo ataca los sistemas Windows y Linux. BlackCat es tristemente célebre por su estrategia de triple extorsión, que incluye la exigencia de un rescate para descifrar archivos, la promesa de no filtrar datos robados y la prevención de ataques de denegación de servicio distribuido (DDoS).

Según el FBI, más de 1.000 víctimas en todo el mundo han sido atacadas por BlackCat. Operando bajo el modelo de RaaS, recluta afiliados a través de foros de cibercrimen. Entre las víctimas más destacadas se encuentran OilTanking GmbH en enero y Swissport en febrero de este año, donde se apoderó de 1,6 TB de datos sensibles, incluyendo comunicaciones internas e información personal. A pesar de la mitigación de la brecha por parte de Swissport en dos días, BlackCat comercializó los datos robados, mostrando sus tácticas de doble extorsión.

3. Clop

Clop, también llamado Cl0p, es un destacado grupo de ransomware conocido por sus sofisticados esquemas de extorsión de múltiples capas y su amplia influencia. La organización es conocida por implementar ataques de ransomware que cifran los datos de una víctima, generalmente agregando la extensión ".clop" a los archivos encriptados, marcando su huella distintiva en el ámbito de la ciberdelincuencia. Sus objetivos abarcan varios sectores, incluidas instituciones financieras, proveedores de infraestructura crítica, organizaciones de atención médica, grandes empresas e instituciones educativas.

Recientemente, el grupo supuestamente explotó una vulnerabilidad de día cero en MOVEit Transfer de Progress Software, una herramienta utilizada para la transferencia de archivos empresariales. Clop lanzó un ataque generalizado, robando datos de varias organizaciones en todo el mundo, incluidas entidades gubernamentales, públicas y comerciales. Entre las víctimas notables del ataque se encuentran el sistema de escuelas públicas de la ciudad de Nueva York y una empresa de soluciones de recursos humanos y nómina con sede en el Reino Unido, que tiene clientes como British Airways y la BBC.

4. LockBit

LockBit, fundado en 2019, se ha convertido rápidamente en uno de los grupos de ransomware más destacados del mundo, habiendo recibido más de 120 millones de dólares en pagos de rescate. Operando bajo un modelo de RaaS, LockBit suministra malware sofisticado e infraestructura de ataque a sus afiliados, quienes ejecutan los ataques y comparten las ganancias. El grupo se tiene como blanco a una amplia gama de sectores, incluyendo los de energía, manufactura, gobierno, atención médica y educación, lo que resalta la amplia y grave amenaza que representan.

LockBit recibió un duro golpe este año, ya que las agencias de aplicación de la ley de Estados Unidos y el Reino Unido incautaron páginas web que el grupo utilizaba para coordinar y servidores que utilizaba para sus operaciones. También se les levantaron cargos a dos individuos. Es probable que el grupo ya no pueda continuar.

-

REvil

Una nota de rescate típica de REvil con detalles de pago en criptomonedas. (Crédito: MalwareBytes)

REvil, también conocido como el grupo de ransomware Sodinokibi, opera bajo un modelo de RaaS. Este esquema implica la creación y el arrendamiento de software malintencionado que encripta los archivos de las víctimas. Los afiliados utilizan este ransomware para atacar tanto a particulares como a empresas, exigiendo pagos para descifrar los datos, y REvil se lleva una parte de los beneficios.

El grupo ha ganado notoriedad por atacar a víctimas de alto perfil como Apple. También administran un mercado de la web oscura, Happy Blog, donde amenazan con publicar datos robados a menos que se paguen rescates. A pesar de los esfuerzos internacionales de aplicación de la ley, incluida la cooperación de Rusia, para frenar sus actividades a principios de 2022, el legado y los métodos de REvil siguen siendo un duro recordatorio de los peligros de RaaS y la amenaza continua de los ataques de ransomware.

¿Cómo y por qué se eligen los blancos del ransomware?

Si bien cualquiera puede ser víctima de ataques de ransomware, según Hartzell, las agrupaciones atacan a aquellos involucrados en eventos comerciales importantes, como fusiones o lanzamientos de productos. Estos períodos son atractivos debido al potencial de daño a la reputación y al impacto en el precio de las acciones, y los sectores preferidos incluyen las finanzas, la atención médica y las infraestructuras críticas debido a su importancia operativa. Un informe del FBI destaca que los atacantes también programan estratégicamente sus movimientos durante los tiempos de inactividad del negocio, como los fines de semana y los días festivos, para explotar la reducción de las actividades defensivas.

"[Las personas adineradas] se convierten en objetivos porque sus datos personales, como cuentas de correo electrónico, Facebook o Instagram, se encuentran entre los miles o millones en una lista comprada por hackers para su uso en ataques automatizados."]

Sin embargo, la amenaza se extiende más allá de las corporaciones a los individuos, particularmente aquellos con perfiles públicos o riqueza sustancial. "Más a menudo, [las personas adineradas] se convierten en objetivos porque sus datos personales, como el correo electrónico, las cuentas de Facebook o Instagram, se encuentran entre los miles o millones de una lista comprada por los piratas informáticos para su uso en ataques automatizados", explica Hartzell.

Este tipo de extorsión directa ha quedado claramente demostrada por incidentes como el de la violación de la clínica de psicoterapia Vastaamo en Finlandia. La violación de la clínica, inicialmente en 2018 y nuevamente en 2019, resultó en el robo de decenas de miles de registros de pacientes que contenían información altamente confidencial. A finales de 2020, la situación se intensificó cuando los atacantes comenzaron a extorsionar directamente tanto a la clínica como a sus pacientes individuales. Exigieron rescates sustanciales, alrededor de medio millón de dólares en Bitcoin de la clínica, y aproximadamente 240 dólares de cada paciente, para evitar la publicación de sus sesiones de terapia privadas.

Tácticas psicológicas utilizadas por los grupos de ransomware

Está claro que los ataques de ransomware interrumpen los sistemas e impactan profundamente en el estado psicológico de sus víctimas. Hoy en día, los grupos de ransomware no solo tienen como objetivo paralizar los sistemas, sino también llevar a las víctimas al punto de la desesperación. Sintiéndose acorralados y abrumados, muchos sienten que pagar el rescate es su única salida.

Amenazar con filtrar datos en sitios de deshonra pública

A principios de este año, surgió una tendencia profundamente preocupante que involucra esquemas de extorsión dirigidos a adolescentes. En estas estafas de sextorsión, los perpetradores amenazaron con publicar imágenes privadas compartidas entre los adolescentes, lo que incluso provocó varios suicidios. Estos casos ilustran crudamente cómo los ejecutores de amenazas ahora están aprovechando las tácticas de deshonra pública para obligar a las víctimas a pagar un rescate. Este método consiste en que los ciberdelincuentes amenazan con exponer información personal, como registros financieros, imágenes íntimas o mensajes privados, en sitios web de fácil acceso online o a través de la web oscura, a menos que se pague un rescate. Esta estrategia explota el miedo al daño a la reputación y las posibles consecuencias legales que conlleva la exposición de información confidencial.

Al aprovechar los sitios de deshonra pública, los atacantes crean una inmensa presión tanto sobre las personas como sobre las organizaciones. La amenaza de que los datos personales de uno se expongan públicamente puede provocar una angustia emocional significativa y un rápido cumplimiento de las demandas de rescate para evitar daños mayores.

Intimidación virtual y física

Los grupos de ransomware están adoptando cada vez más otros tipos de estrategias de intimidación para desorientar y coaccionar a sus víctimas. Al explotar los datos robados durante las filtraciones iniciales, algunos atacantes se involucran en el acoso directo de los empleados a través de llamadas telefónicas, correos electrónicos o incluso requisando impresoras de la empresa para producir demandas de rescate. Este enfoque directo crea pánico y urgencia. Además, el uso de temporizadores de cuenta regresiva intensifica esta presión al establecer una fecha límite estricta. Si el rescate no se paga dentro de este plazo, la cantidad exigida puede aumentar o el acceso a los datos esenciales podría perderse permanentemente.

Ingeniería social

La ingeniería social es una técnica engañosa utilizada por los ciberdelincuentes para manipular a las personas para que entreguen información confidencial o acceso a sistemas seguros. Este método explota los comportamientos humanos básicos, como responder a solicitudes urgentes, el atractivo de las ofertas gratuitas o el miedo, engañando a las víctimas para que cometan errores de seguridad. Las tácticas comunes incluyen:

- Phishing: enviar correos electrónicos falsos que parecen provenir de fuentes confiables para engañar a los destinatarios para que revelen información personal o hagan clic en enlaces malintencionados.

- Carnadas: ofrecer algo atractivo, como tarjetas de regalo gratuitas, para atraer a las víctimas a interactuar con archivos o enlaces cargados de malware.

Una vez que se establece la confianza, los atacantes pueden pedirle a la víctima que haga clic en un enlace o descargue un archivo adjunto que infecte su sistema con malware. Hartzell explica: "La ingeniería social explota las tendencias humanas básicas: nuestra capacidad de respuesta a las solicitudes urgentes, la codicia o el miedo. La contramedida más efectiva es fomentar una cultura de escepticismo".

Ataques dirigidos

Los ciberatacantes están refinando cada vez más sus estrategias para que sus campañas sean más personalizadas y directas. Esto implica el uso de los nombres de las víctimas en correos electrónicos de phishing o demandas de rescate, lo que hace que las amenazas parezcan más inmediatas. Este enfoque personalizado está diseñado para provocar una acción rápida por parte del objetivo.

La sofisticación de estos ataques ha crecido debido a los avances en la tecnología de ciberseguridad, como el filtrado de correo electrónico mejorado, los programas antivirus avanzados y las herramientas de aprendizaje automático.

Oancea explica el cambio de táctica. Dice que, históricamente, los ciberdelincuentes enviaban millones de mensajes genéricos de spam. Ahora, gracias a la mejora de las tecnologías de detección, estos ataques amplios a menudo se detienen antes de que lleguen a los usuarios. Las agrupaciones de hoy en día son más propensas a utilizar métodos específicos que son más difíciles de detectar y más urgentes para el destinatario.

El papel de la IA en los ataques de ransomware

Otra parte importante de la personalización de los ciberdelincuentes es la integración de la inteligencia artificial (IA) en sus estrategias.

Ataques de phishing mejorados

La tecnología de IA permite a los atacantes crear campañas de phishing más convincentes y sofisticadas. Mediante el uso de la tecnología deepfake, los delincuentes pueden crear y difundir contenido visual y de audio realista. Por ejemplo, en 2023, hubo un incidente en el que las imágenes deepfake de humo negro sobre el Pentágono provocaron un caos temporal y caídas en el mercado de valores.

Estafas sofisticadas de vishing

Además, la IA desempeña un papel esencial en la realización de estafas de vishing que son sorprendentemente auténticas. Estas llamadas telefónicas generadas por IA imitan las voces humanas con gran precisión, lo que hace que las interacciones falsas parezcan reales y confiables. Esta técnica avanzada va más allá del phishing tradicional y el spear-phishing, ya que implica interacciones detalladas diseñadas para engañar al objetivo para que comprometa su seguridad.

Optimización de la identificación de objetivos

La capacidad de la IA para analizar rápidamente grandes conjuntos de datos también mejora la eficiencia de las operaciones de los ciberdelincuentes. Al automatizar la identificación de objetivos potenciales, la IA permite a los ciberdelincuentes enfocar sus recursos de manera más efectiva, reduciendo el tiempo requerido para planificar y ejecutar ataques.

Estos avances en los ciberataques asistidos por IA enfatizan aún más la necesidad de que la sociedad adopte un enfoque de ciberseguridad proactivo y adaptativo.

Protéjase y evite ser víctima del ransomware

A medida que la escala y la sofisticación de los ataques de ransomware continúan aumentando, la protección contra estas amenazas cibernéticas se vuelve primordial. Los estudios, incluido el Informe de amenazas de Thales, encuentran consistentemente que el error humano es la principal causa de las violaciones de datos. Esto subraya la importancia de una formación integral en ciberseguridad y de defensas técnicas sólidas. A continuación, exploramos algunas de las cosas que puede hacer para fortalecer sus defensas digitales y proteger sus datos de las amenazas de ransomware:

Mantenga su software actualizado

La actualización periódica de su software cierra las brechas de seguridad y minimiza el riesgo de infecciones de ransomware. Los ciberdelincuentes a menudo explotan vulnerabilidades conocidas en sistemas obsoletos, por lo que mantenerse actualizado es su primera línea de defensa.

Use una VPN

Descargar una VPN puede reforzar su seguridad digital, especialmente en redes wifi públicas. Si bien una VPN no evitará que sea víctima de ataques de phishing o malware, encripta su conexión a internet, protegiendo sus datos contra los fisgones cibernéticos y posibles interceptores.

Utilice procesos de autenticación sólidos

Implemente métodos de autenticación sólidos, como la autenticación multifactor (MFA) o la autenticación de dos factores (2FA). Estos métodos agregan una capa crucial de seguridad, lo que hace que sea significativamente más difícil para los atacantes obtener acceso no autorizado, incluso si tienen algunas de sus credenciales.

Mantenga una vigilancia y un escepticismo saludable

Esté alerta de las últimas amenazas cibernéticas y tácticas de phishing. Sea escéptico con las solicitudes o mensajes inesperados, especialmente aquellos con enlaces o archivos adjuntos, y verifique su autenticidad antes de responder o hacer clic.

"Nadie le va a enviar dinero gratis en un correo electrónico, y su banco tampoco te enviará un correo electrónico cuando exista un asunto referente a su dinero", explica Hartzell. Los bancos le llamarán. Los abogados reales le dirán que hay dinero proveniente de algún lugar inesperado. Su ISP no lo llamará si detecta "tráfico malo desde el router de su hogar". Si suena muy raro o demasiado bueno para ser verdad, dé por hecho que lo es y cuestione la fuente".

Instale un software de seguridad de confianza

Implemente soluciones de seguridad integrales que ofrezcan protección en tiempo real. Busque programas antimalware y antivirus que actualicen continuamente sus bases de datos de amenazas y proporcionen herramientas de monitoreo sólidas para detectar y bloquear amenazas emergentes. Utilice software de seguridad avanzado.

Implemente soluciones de seguridad integrales, como Advanced Threat Protection (ATP), Endpoint Detection and Response (EDR) y Security Information and Event Management (SIEM). Estas herramientas proporcionan mecanismos de defensa más amplios que el software antivirus tradicional al detectar y responder a amenazas avanzadas.

Haga una copia de seguridad de sus datos

Siga la regla de copia de seguridad 3-2-1: mantenga tres copias de sus datos, guárdelas en dos tipos diferentes de medios y mantenga una copia de seguridad fuera del sitio. Verifique regularmente sus copias de seguridad para asegurarse de que se puedan restaurar rápidamente en caso de un ataque.

Capacitación periódica y pruebas de phishing simuladas

Infórmese a sí mismo y a su fuerza laboral sobre las últimas amenazas cibernéticas y estrategias de defensa. Las sesiones de capacitación periódicas y los ataques simulados pueden prepararle para identificar y responder mejor a las amenazas de seguridad en tiempo real.

Aspectos legales y de cumplimiento

Garantizar el cumplimiento de los marcos legales y reglamentarios pertinentes para la protección de datos. Estos no solo ayudan a protegerse contra responsabilidades, sino que también mejoran su postura general de ciberseguridad.

Qué hacer si es víctima del ransomware

A pesar de sus mejores esfuerzos para proteger sus datos y sistemas, la desafortunada realidad es que el ransomware aún puede violar sus defensas. Esto se debe a menudo a las tácticas sofisticadas y en constante evolución utilizadas por los ciberdelincuentes que explotan incluso las vulnerabilidades más pequeñas. Aquí tiene una guía paso a paso sobre qué hacer si se encuentra en esta difícil situación:

1. Aísle la amenaza rápidamente

El primer paso es evitar que el ransomware se propague más. Desconecte el dispositivo comprometido de todas las conexiones a internet y de la red local, ya sea una computadora o un teléfono. Si el dispositivo infectado forma parte de una red de trabajo, informe inmediatamente a su departamento de TI para que inicie los protocolos de contención.

2. Evite pagar el rescate

Si bien puede parecer una solución rápida, pagar el rescate es arriesgado, ya que no hay garantía de que recupere el acceso a sus archivos. Sucumbir a las demandas de los atacantes solo alimenta el ciclo de futuros ataques de ransomware.

3. Evalúe sus opciones de respaldo

Si mantiene copias de seguridad periódicas y limpias de sus datos, es posible que pueda restaurar sus archivos sin interactuar con los atacantes. Este paso subraya la importancia de una estrategia de respaldo coherente como parte de sus mejores prácticas de ciberseguridad.

4. Reporte el incidente

Notifique a la policía local para que denuncie el ciberataque. Mantienen registros de tales incidentes y pueden ofrecer asistencia u orientación. Además, informe de la violación a cualquier servicio de ciberseguridad relevante o directamente a la plataforma involucrada, como Apple o Microsoft, especialmente si existe el riesgo de que los atacantes hayan obtenido su información de pago.

5. Realice un análisis de malware

Emplee herramientas antivirus o antimalware de buena reputación para escanear minuciosamente su dispositivo en busca de restos de ransomware y otro software malintencionado. En el caso de infecciones extensas, considere consultar con un experto en ciberseguridad para asegurarse de que su dispositivo se limpie a fondo.

6. Actualice sus credenciales de seguridad

Cambie las contraseñas de todas las cuentas a las que se accede a través del dispositivo comprometido, haciendo hincapié en las cuentas confidenciales, como las de correo electrónico y banca. También es aconsejable habilitar la autenticación multifactor cuando esté disponible.

Preguntas frecuentes: acerca de los grupos de ransomware

¿Quiénes son los mayores grupos de ransomware?

- REvil/Sodinokibi: conocido por atacar a grandes corporaciones y exigir rescates sustanciales, REvil ha estado detrás de numerosos ataques de alto perfil, incluido el infame ataque a JBS Foods en 2021.

- DarkSide: ganó notoriedad por el ataque al oleoducto Colonial en mayo de 2021, que provocó importantes interrupciones en el suministro de combustible en el este de Estados Unidos. A menudo utilizan una táctica de "doble extorsión", en la que encriptan los datos de las víctimas y amenazan con filtrarlos si no se paga el rescate.

- Conti: una evolución del ransomware Ryuk, Conti ha estado activo desde 2020 y es conocido por su rápido proceso de encriptación y operaciones a gran escala dirigidas a agencias gubernamentales, atención médica y servicios de emergencia.

- LockBit: surgido en 2019, LockBit opera bajo un modelo de ransomware como servicio (RaaS), lo que permite a los afiliados implementar el ransomware mientras los desarrolladores principales se llevan una parte de las ganancias. LockBit 2.0, su versión actualizada, introdujo funciones de encriptación automatizado que amenazan con publicar datos robados si no se pagan los rescates.

¿Quiénes son las personas detrás del ransomware?

- Organizaciones de ciberdelincuentes: muchos de los grupos de ransomware más destacados operan como organizaciones profesionales, con líderes, desarrolladores, negociadores y afiliados. Estas agrupaciones suelen tener su sede en países con una aplicación limitada de la ciberdelincuencia y pueden operar con relativa impunidad.

- Hackers y desarrolladores: son las personas que crean el código del ransomware y actualizan sus funcionalidades. Son expertos en el desarrollo de software y, a menudo, explotan las vulnerabilidades del software y las redes para implementar ransomware.

- Affiliates: en los modelos de ransomware como servicio (RaaS), los desarrolladores principales de ransomware reclutan afiliados que son responsables de propagar el malware. Estos afiliados suelen recibir una parte de los pagos de rescate a cambio de sus esfuerzos para infectar los sistemas.

- Blanqueadores de dinero y manipuladores financieros: estos operadores gestionan las transacciones financieras y los aspectos de blanqueo de capitales de la operación de rescate. Los grupos de ransomware a menudo exigen pagos en criptomonedas, lo que requiere experiencia en la gestión y el lavado de monedas digitales para evitar el seguimiento y la localización.

- Personas con información privilegiada: a veces, las personas con información privilegiada dentro de las organizaciones (empleados, contratistas u otras personas con acceso) pueden facilitar los ataques de ransomware, ya sea que lo sepan o no. Pueden proporcionar acceso a sistemas o información confidencial que permite la implementación de ransomware.

- Apoyo técnico y negociadores: algunos grupos tienen miembros dedicados a negociar el pago del rescate con las víctimas, proporcionando instrucciones sobre cómo pagar el rescate e incluso ofreciendo apoyo técnico a las víctimas para descifrar sus datos una vez que se paga el rescate.

¿Cuáles son los tres tipos de ransomware?

- Ransomware de encriptación: este tipo de ransomware encripta los archivos del sistema de la víctima, haciéndolos inaccesibles hasta que se pague un rescate. La clave de desencriptación suele estar en manos de los atacantes, que exigen un pago a cambio de proporcionar la clave para desbloquear los archivos.

- Ransomware de cerradura: el ransomware de cerradura bloquea a la víctima de todo su sistema, impidiendo el acceso a archivos, aplicaciones y, a veces, incluso al propio sistema operativo. Por lo general, a las víctimas se les presenta un mensaje exigiendo un pago para recuperar el acceso a su sistema.

- Scareware: el scareware es un tipo de ransomware que utiliza tácticas de ingeniería social para engañar a las víctimas haciéndoles creer que su computadora está infectada con malware o que han cometido una infracción legal. Luego, el ransomware le pide a la víctima que pague una tarifa para eliminar la supuesta amenaza o evitar consecuencias legales.

¿Se puede ir a la cárcel por el ransomware?

¿Es ilegal ser un hacker?

Hackeo legal

Los hackers de sombrero blanco, o hackers éticos, son profesionales de la ciberseguridad que utilizan sus habilidades para identificar y corregir las vulnerabilidades del sistema con el permiso del propietario del sistema. Su objetivo es mejorar la seguridad y proteger los datos y la infraestructura de ataques malintencionados, operando dentro de marcos legales y éticos.

Al igual que el hacking ético, las pruebas de penetración son una actividad sancionada en la que los profesionales de la seguridad simulan ciberataques a un sistema para poner a prueba sus defensas. Las empresas suelen contratar a empresas de seguridad para que realicen pruebas de penetración en su infraestructura.

A veces, los investigadores hackean los sistemas para estudiar malware, descubrir vulnerabilidades o desarrollar soluciones de seguridad. Este tipo de piratería generalmente se realiza bajo estrictas pautas éticas, a menudo con el permiso de los propietarios del sistema.

Hackeo ilegal

Los hackers de sombrero negro, por el contrario, participan en actividades ilegales para obtener beneficios personales o malintencionados, como el robo de datos, las violaciones de la privacidad y los daños al sistema. Sus acciones, impulsadas por motivos como la ganancia financiera o el espionaje, a menudo tienen consecuencias debilitantes para sus víctimas, incluida la pérdida financiera y el daño a la reputación.

Una tercera categoría, los hackers de sombrero gris, existe en una zona gris moral entre el hacking de sombrero blanco y el de sombrero negro. Pueden identificar y explotar vulnerabilidades sin permiso, pero sin intenciones malintencionadas, a veces incluso informando de los problemas a los propietarios. Sin embargo, la naturaleza no autorizada de sus actividades aún puede tener repercusiones legales.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN

![[Cuestionario] ¿Cuánto valen sus datos en la dark web?](/wp-ws-cache/uploads-expressvpn/2023/04/how-much-are-you-worth-on-the-dark-web-1-1-640x423.jpg)