Qué es IPsec y cómo protege tu red este protocolo

IPsec (Internet Protocol Security) es un conjunto de protocolos diseñado para proteger los datos cuando viajan por Internet. IPsec es uno de los protocolos más utilizados para proteger la información, ya sea que te conectes a una red de trabajo desde casa o uses una VPN en tu teléfono móvil.

En esta guía te explicaremos qué es IPsec, cómo cifra y autentica el tráfico de tu red y por qué es importante tanto para las empresas como para las personas. También aprenderás cómo funcionan las VPN IPsec, las características clave del protocolo, sus ventajas y desventajas, pero también podrás ver cómo es en comparación con las nuevas tecnologías VPN.

También exploraremos el rendimiento de IPsec, sus posibles vulnerabilidades (como los ataques de intermediario o Man in the middle) y las sugerencias para usar IPsec y solucionar problemas en varios dispositivos.

Consejo: ExpressVPN usa el protocolo de última generación Lightway en sus aplicaciones para conseguir la mejor combinación entre velocidad y seguridad. Lightway se creó como una alternativa superior a los protocolos VPN más antiguos como IPsec, se conecta rápidamente y mantiene estable la conexión incluso cuando cambias de red.

¿Qué es IPsec (IP Security)?

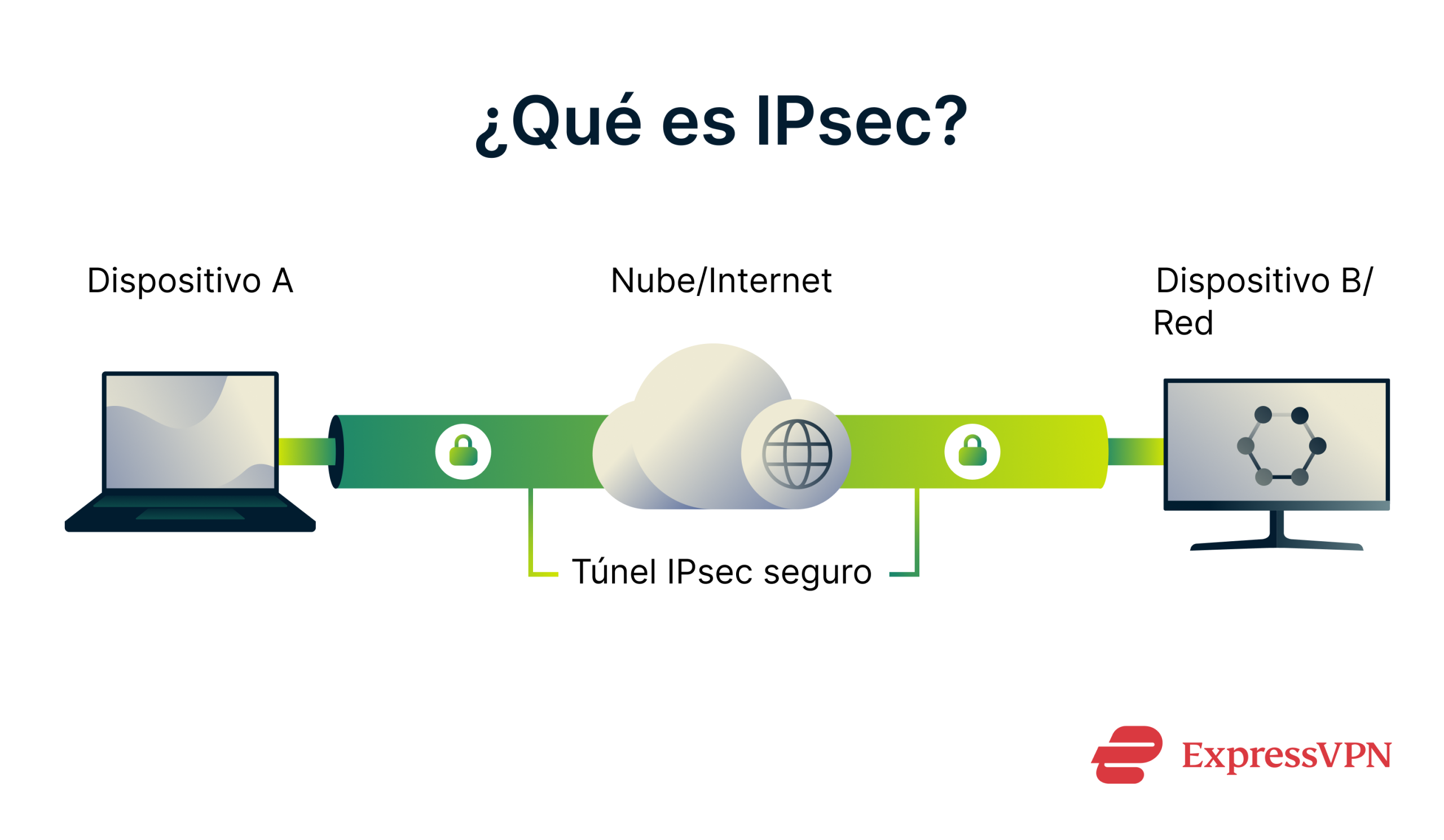

IPsec es un estándar que protege los datos en la capa de red, es ampliamente reconocido por su flexibilidad y se usa comúnmente en las VPN de sitio a sitio (que conectan múltiples redes en diferentes ubicaciones) y en las VPN de acceso remoto (que permiten a los usuarios conectarse a redes remotas).

En términos simples, IPsec crea "túneles" seguros para que los datos viajen entre dispositivos o redes, así cuando los datos se mueven a través de Internet, se dividen en partes más pequeñas llamadas paquetes de IP. IPsec cifra todos estos paquetes para protegerlos de modo que personas ajenas no puedan leer el contenido y los autentifica para evitar la manipulación o la suplantación de identidad.

Los principales componentes básicos de IPsec son los siguientes:

- Encabezado de autenticación (AH): verifica que los datos no hayan sido modificados durante el tránsito.

- Carga útil de seguridad encapsulada (ESP): cifra y autentica los datos.

- Intercambio de claves de Internet (IKE): establece una conexión segura.

Estas herramientas funcionan de manera conjunta para crear un túnel seguro y garantizar que tu tráfico de Internet sea privado y seguro.

¿Por qué es importante IPsec en las redes modernas?

En todo el mundo, se intercambian datos personales cada segundo y, sin la protección adecuada, estos datos podrían ser interceptados durante su tránsito, lo cual dejaría vulnerable la información confidencial que contienen, mensajes privados o credenciales de inicio de sesión.

Si bien la mayor parte del tráfico de Internet en la actualidad se cifra a través de HTTPS, algunas aplicaciones o sistemas legados pueden seguir transmitiendo datos sin cifrar. IPsec protege este tráfico, ya que lo cifra en la capa de red, por lo que resulta ilegible para personas externas.

Incluso cuando el contenido ya está cifrado, IPsec añade otra capa de privacidad para ocultar a qué páginas web o servicios accede un usuario.

IPsec sigue siendo ampliamente utilizado en redes empresariales y gubernamentales, no porque sea la tecnología VPN más nueva, sino porque existe desde hace décadas y está profundamente integrada en la mayoría de los sistemas de red. Al haber sido uno de los primeros protocolos VPN estandarizados, ayudó a que diferentes dispositivos y sistemas se pudieran comunicar de forma segura, por lo que sigue siendo una parte central de la infraestructura de red en la actualidad.

Sin embargo, para los usuarios de los servicios VPN modernos, los protocolos más nuevos como Lightway o WireGuard suelen ser la mejor opción, ya que son más rápidos, más ligeros y están diseñados para funcionar sin problemas en dispositivos móviles y en aplicaciones modernas.

¿En qué se diferencia IPsec de otros protocolos de seguridad?

Muchos protocolos destacan por proteger los datos, pero lo que distingue a IPsec es su versatilidad. En particular, funciona en dos modos principales:

- Modo de transporte: protege los datos reales (carga útil) dentro del paquete de IP, pero deja el encabezado igual. Este modo se utiliza para la comunicación de extremo a extremo entre dos dispositivos y no es el adecuado para crear túneles VPN. También garantiza que los datos preservan su privacidad sin alteraciones durante la entrega.

- Modo túnel: envuelve todo el paquete de IP, incluido su encabezado, dentro de un nuevo paquete con un encabezado nuevo. Esto se suele usar en conexiones de red a red o de dispositivo a red a través de infraestructuras públicas, como al conectar la red de una oficina a la red principal de una empresa mediante una VPN.

A continuación, te dejo una pequeña comparación con alternativas populares:

- TLS/SSL: TLS se usa mucho para proteger el tráfico web (por ejemplo, HTTPS), funciona en un nivel superior, generalmente dentro de aplicaciones específicas. IPsec, por su parte, opera a nivel de red y protege todo el tráfico IP.

- OpenVPN: un protocolo VPN popular que se ejecuta sobre TLS, lo cual hace que resulte muy adaptable y que pueda pasar a través de la mayoría de los cortafuegos y NAT. No obstante, puede ser más lento que IPsec.

- WireGuard: un protocolo VPN moderno y ligero conocido por su velocidad y configuración sencilla. Si bien es más fácil de configurar, todavía no está tan consolidado ni tiene una compatibilidad tan amplia como IPsec. Lightway fue desarrollado por ExpressVPN y tiene ventajas similares, conexiones rápidas y usa pocos recursos.

Cómo IPsec cifra tu tráfico de Internet

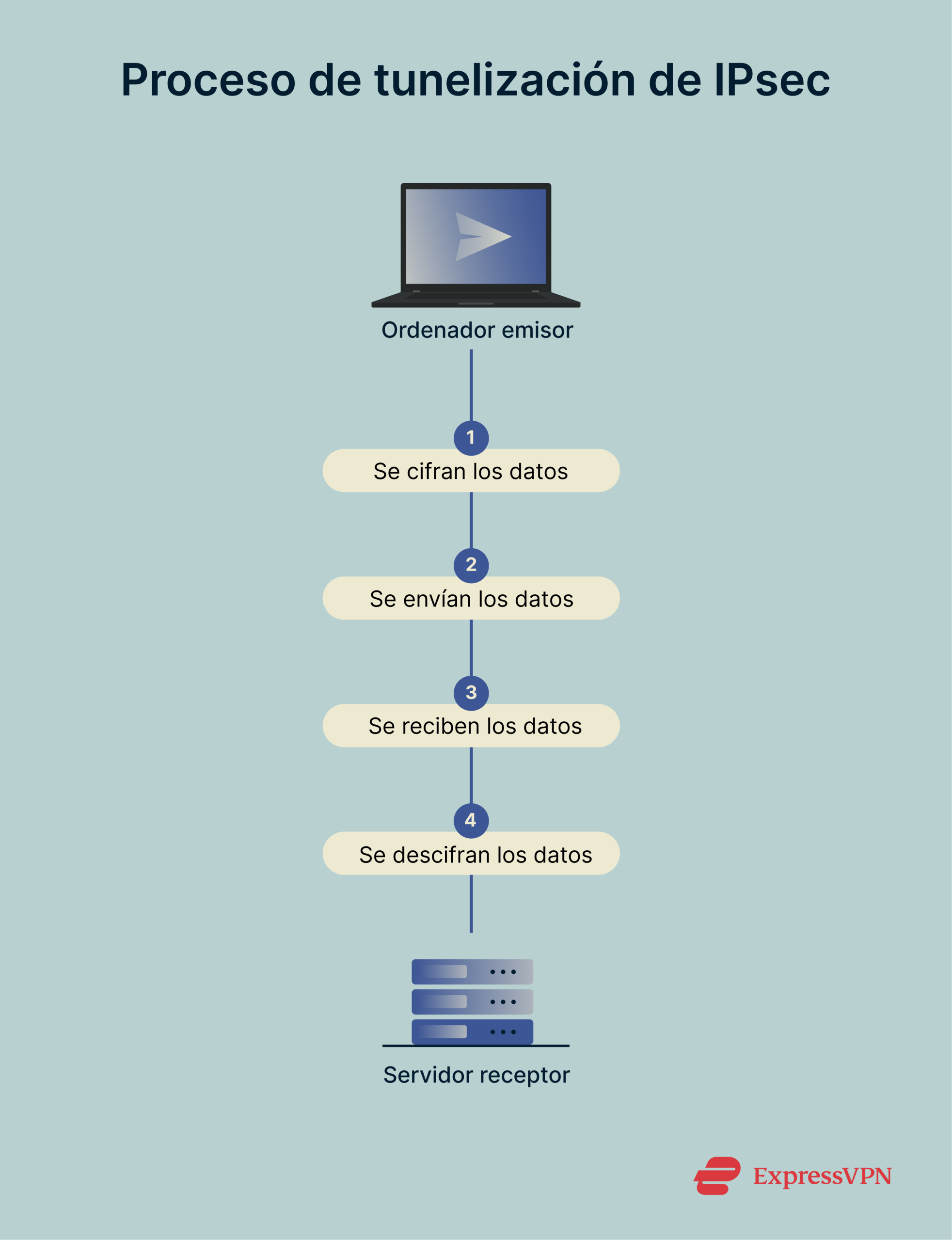

El proceso de cifrado de IPsec se puede dividir en cinco pasos:

- Etapa de negociación: dos extremos (supongamos que tu dispositivo y una puerta de enlace VPN) acuerdan cómo comunicarse de forma segura utilizando el protocolo IKEv2, determinan qué algoritmos de cifrado y métodos de hash utilizar. El método hash elegido se utiliza para crear una firma única llamada HMAC (código de autenticación de mensajes), lo cual se utiliza para garantizar que los datos no se hayan alterado durante el tránsito.

- Establecimiento de claves: a continuación, ambas partes intercambian o generan de forma segura claves de cifrado coincidentes, a menudo utilizando el método Diffie-Hellman, que permite la creación de claves sin enviar las claves a través de la red.

- Protección de paquetes: cada paquete de IP se envuelve por seguridad con ESP (carga útil de seguridad encapsulada), lo cual cifra el contenido, y con AH (encabezado de autenticación), que verifica la fuente y garantiza que el paquete no haya sido manipulado.

- Transmisión: los paquetes cifrados viajan a través de Internet. Como los datos están cifrados y autenticados, otras personas no podrán leerlos ni modificarlos de manera significativa, incluso si los interceptan.

- Descifrado y procesamiento: el punto de conexión receptor utiliza las claves compartidas para descifrar los paquetes entrantes. Si todo sale bien, los datos se entregan a la aplicación o al host previsto.

Este proceso se ejecuta silenciosamente en segundo plano. Una vez que se inicia la sesión de VPN IPsec, tu tráfico queda protegido automáticamente siempre que tu dispositivo y servidor VPN estén sincronizados.

Por qué algunos proveedores de VPN prefieren alternativas a IPsec

IPsec es un conjunto de protocolos consolidado y ampliamente utilizado para asegurar las comunicaciones de red, pero muchos proveedores de VPN prefieren alternativas como OpenVPN, WireGuard o soluciones propias como Lightway de ExpressVPN. Estas son las razones de ello:

- Anulación de cortafuegos: IPsec puede bloquearse si una red identifica y restringe los puertos o protocolos IPsec. Por el contrario, las VPN SSL pueden ejecutarse en el puerto 443, el mismo puerto que HTTPS, lo cual hace que sean mucho más difíciles de bloquear.

- Simplicidad: configurar IPsec puede resultar complejo. Los protocolos más simples suelen ofrecer configuraciones más rápidas. Dicho esto, los modos específicos de IPsec, como IKEv2, son relativamente fáciles de usar.

- Diseños modernos: los protocolos más modernos suelen ofrecer reconexiones más rápidas, menor sobrecarga y criptografía avanzada.

Esta tabla ofrece una visión más clara de las ventajas y desventajas de elegir entre distintos protocolos de VPN:

| Protocolo | Seguridad | Velocidad | Estabilidad | Complejidad de la configuración | Capacidad de superar cortafuegos | Compatibilidad | Usos principales |

| IPsec | Alta, pero depende de la configuración | Suele ser rápida | Suele ser estable | Compleja | Puede llegar a ser complicado | Diversos sistemas operativos y dispositivos de red | VPN de sitio a sitio, algunos casos de acceso remoto |

| OpenVPN | Muy fuerte, de código abierto | Moderada | Buena | Puede resultar compleja | Excelente | Windows, macOS, Linux, Android, iOS, varios rúteres | Seguridad y privacidad de uso general, evita las restricciones de red |

| WireGuard | Criptografía sólida y moderna, de código abierto | Muy rápida | Muy buena | De fácil a moderada | Excelente | Windows, macOS, Linux, Android, iOS, sistemas integrados | Conexiones de alta velocidad, para usuarios de dispositivos móviles |

| IKEv2/IPsec | Sólida | Rápida | Muy buena (especialmente en dispositivos móviles) | Moderada | Buena | Windows, macOS, iOS, BlackBerry (compatibilidad de forma nativa); Android, Linux (a través de clientes) | Usuarios de dispositivos móviles, conexiones rápidas y estables |

| ExpressVPN

Lightway |

Criptografía postcuántica muy fuerte (wolfSSL), código abierto | Muy rápida | Excelente, diseñada para cambiar de red sin problemas | Muy sencilla (dentro de las aplicaciones de ExpressVPN) | Excelente | Windows, macOS, Linux, Android, iOS, rúteres específicos (a través de la aplicación de ExpressVPN) | Seguridad y privacidad de uso general, tareas que requieren velocidad (ver contenido en streaming, jugar online) dentro del servicio de ExpressVPN |

Modos IPsec: modo de túnel vs. modo de transporte

IPsec tiene dos modos principales para encapsular datos: modo de túnel y modo de transporte. Cada modo se adapta a diferentes usos.

¿Cuándo se debe utilizar el modo de túnel?

El modo de túnel encapsula todo el paquete de IP original, incluido su encabezado, el cual especifica detalles como las direcciones IP de origen y destino originales. Este paquete original completo se coloca dentro de un nuevo paquete de IP con un nuevo encabezado, una técnica que se usa comúnmente en los siguientes casos:

- VPN de sitio a sitio que conectan varias oficinas. Los dos rúteres se tratan entre sí como puntos de conexión y los dispositivos internos no requieren configuraciones especiales de IPsec.

- Enlaces de red a red en la infraestructura pública.

- Escenarios en los que se necesitan encabezados IP ocultos para evitar que los atacantes vean las direcciones originales de origen y destino.

Por qué el modo de transporte no es el ideal para las VPN

El modo de transporte cifra solo la carga útil de cada paquete de IP y deja visible el encabezado IP original, lo cual no es un defecto sino una necesidad. Al igual que un sobre necesita una dirección, la red necesita saber dónde entregar el paquete. El modo de transporte ha sido diseñado para la comunicación directa entre dos dispositivos que ya conocen las direcciones IP del otro.

Como no encapsula el paquete completo, el modo de transporte no es el adecuado para las VPN que necesitan cifrar el tráfico entre redes. En la mayoría de los casos en los que se usa una VPN es necesario el modo de túnel, ya que envuelve todo el paquete en uno nuevo cifrado.

Algunas configuraciones de VPN más antiguas, como L2TP/IPsec, usan el modo de transporte junto con L2TP para la tunelización. Sin embargo, hoy en día L2TP se considera obsoleto y más bien poco seguro según los estándares modernos, por lo que rara vez se recomienda.

Seguridad y privacidad: ¿qué tan seguro es IPsec?

IPsec tiene reputación de ofrecer protección sólida, ya que utiliza métodos de cifrado estándar de la industria y oculta tus datos a terceros no autorizados. No obstante, no es infalible, ya que unas configuraciones incorrectas o unas credenciales débiles pueden abrir la puerta a posibles ataques.

Estándares de cifrado IPsec y métodos de autenticación

Entre los algoritmos de cifrado utilizados en IPsec se encuentran los siguientes:

- AES (estándar de cifrado avanzado): es el algoritmo más utilizado, suele implementarse con claves de 128 o 256.

- ChaCha20: este algoritmo de cifrado más moderno rara vez se usa en configuraciones de IPsec, pero puede aparecer en ciertas integraciones.

- DES / 3DES: utiliza una clave de cifrado de 56 bits y se suele evitar en gran medida porque su clave corta hace que sea propenso a los ataques. 3DES es DES, pero aplicado tres veces, hace tiempo que se retiró, pero es posible que aún lo puedas encontrar en sistemas más antiguos o en ejemplos.

- Blowfish: llega hasta claves de 448 bits, pero su compatibilidad no es muy variada, ya que su tamaño de bloque de 64 bits lo hace más vulnerable a los ataques que AES.

IPsec suele usar el protocolo IKEv2 para negociar la configuración de cifrado y autenticar dispositivos. Entre los métodos más comunes se incluyen los siguientes:

- Claves precompartidas (PSK): clave secreta compartida que está configurada en ambos extremos, es fácil de usar, pero menos segura, ya que la misma clave se reutiliza con el tiempo.

- Certificados: cada punto de conexión contiene un certificado digital verificado por una entidad de certificación (CA) de confianza. Más seguro que los PSK, pero más difícil de administrar.

- EAP (Protocolo de autenticación extensible): se suele usar en VPN de acceso remoto, especialmente cuando se combina con nombres de usuario y contraseñas.

¿Los cortafuegos y los ISP pueden bloquear IPsec?

Sí, algunos ISP y cortafuegos bloquean el tráfico IPsec de las siguientes maneras:

- Bloqueo de puertos: IPsec se basa en UDP 500 (puerto principal para IKE) o 4500 (para NAT transversal), los cuales a veces están bloqueados por cortafuegos o ISP para evitar un tipo de tráfico determinado. Si estos puertos están bloqueados, los túneles IPsec pueden quedar expuestos a posibles fallos.

- Detección de protocolo: algunos sistemas identifican y bloquean ESP (protocolo 50) o AH (protocolo 51).

- Inspección profunda de paquetes de datos: DPI puede detectar la firma única del tráfico IPsec y bloquearla o limitarla, incluso si los puertos están abiertos.

Las redes que solo permiten HTTPS en el puerto 443 pueden interrumpir las sesiones de IPsec. Esa es una de las razones por las que ciertos proveedores ofrecen VPN basadas en SSL o protocolos sigilosos. Más información sobre cómo evitar el bloqueo de puertos.

¿Qué vulnerabilidades tiene IPsec?

Las vulnerabilidades suelen surgir en los siguientes casos:

- Se siguen usando cifrados o métodos hash más antiguos.

- Una débil administración de certificados, lo cual permite que los atacantes puedan suplantar la identidad de los dispositivos válidos y provocar ataques de intermediario.

- Los errores administrativos (errores tipográficos o configuraciones no coincidentes) pueden interrumpir el cifrado o dejar desprotegidos los túneles.

- El firmware obsoleto en rúteres o cortafuegos contiene vulnerabilidades conocidas que los atacantes pueden explotar para obtener acceso no autorizado.

Lo que puede minimizar estos riesgos es la aplicación regular de parches, los cifrados modernos y la administración cuidadosa de claves.

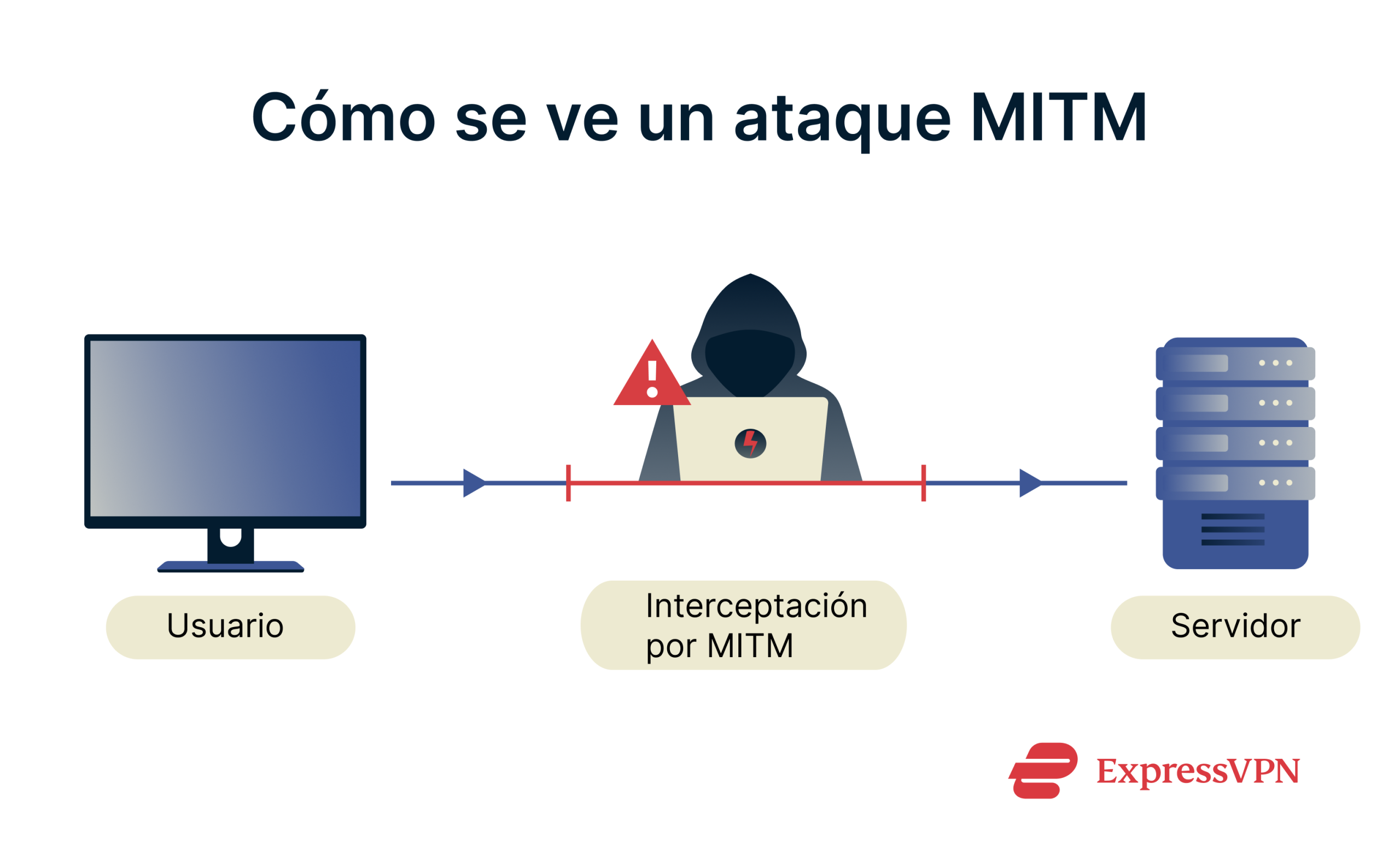

¿Qué tan vulnerable es IPsec a los ataques de intermediario (MITM)?

IPsec incluye autenticación mutua de extremos, lo cual dificulta los ataques MITM. Para que un ataque MITM tenga éxito, un atacante necesitaría engañar a ambas partes para que confíen en él, lo cual es difícil sin credenciales o certificados de inicio de sesión de red comprometidos.

Un ciberdelincuente podría intentar forzar a los usuarios a conectarse a una pasarela fraudulenta o manipular los registros DNS. Si los dispositivos omiten las comprobaciones de certificados o aceptan certificados desconocidos, es posible que se abra la puerta a los intentos de MITM. Para reducir ese riesgo debería haber comprobaciones estrictas y validación de certificados.

¿Pueden los ataques de fuerza bruta romper el cifrado IPsec?

Se considera inviable usar fuerza bruta con una clave AES sólida usando la potencia informática moderna, así que lo más probable es que los atacantes intenten rutas más simples, como las siguientes:

- Adivinar una clave compartida previamente que sea insegura.

- Aprovechar vulnerabilidades en el software VPN o en el sistema operativo.

- Engañar a los usuarios para que revelen sus credenciales.

En general, una buena implementación de IPsec con claves largas y aleatorias está a salvo de ataques de fuerza bruta.

Implementación de IPsec y aplicaciones del mundo real

IPsec está integrado en todo tipo de redes. Las empresas confían en este protocolo para sus operaciones diarias, mientras que los usuarios avanzados ejecutan servidores IPsec personales para garantizar la seguridad y proteger sus datos cuando acceden a las redes de forma remota.

Cómo utilizan IPsec las empresas para una comunicación segura

- Enlaces entre oficinas: una cadena de sucursales puede canalizar el tráfico a través de IPsec a servidores centrales.

- Carga de trabajo basada en la nube: IPsec canaliza el tráfico desde los centros de datos locales hacia las instancias en la nube, lo cual permite flujos de datos seguros hacia AWS, Azure o GCP.

- Acceso de proveedores: los segmentos restringidos de una red corporativa se pueden compartir de forma segura con socios.

IPsec en entornos en la nube y redes híbridas

Los proveedores de servicios en la nube, como Google Cloud, a veces ofrecen a los clientes la opción de configurar una VPN IPsec entre su nube privada virtual (VPC) y un rúter local. Esta configuración protege el tráfico entre la red virtual y la local, lo cual evita que personas ajenas accedan a los datos mientras éstos viajan entre distintos entornos.

Consideraciones de rendimiento de IPsec

IPsec es muy rápido y puede gestionar tareas de gran ancho de banda con facilidad si se configura de forma correcta. No obstante, introduce cierta sobrecarga de operaciones criptográficas y encapsulación de paquetes.

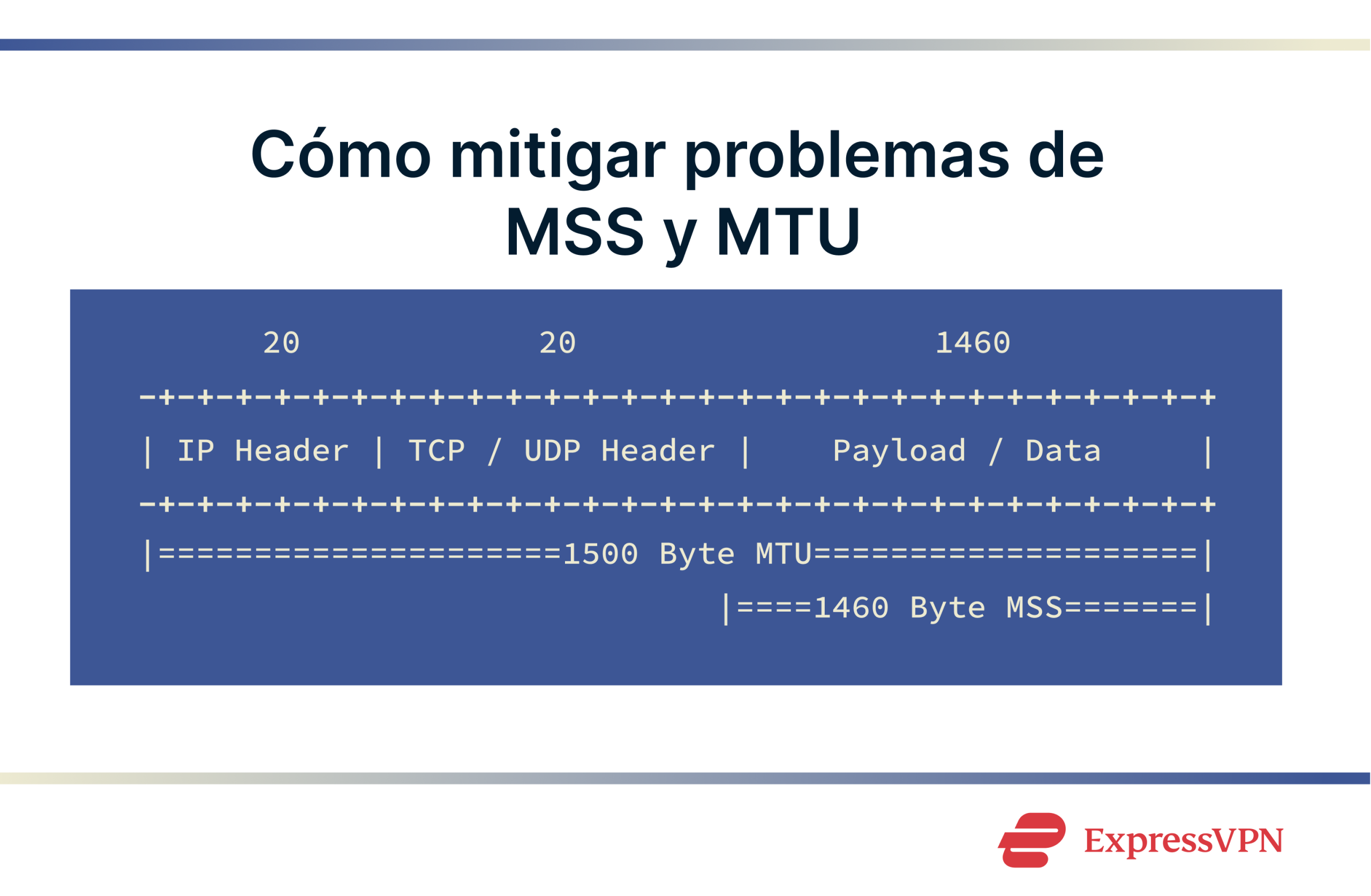

Cómo afecta IPsec a MSS y MTU

IPsec añade encabezados adicionales a cada paquete de datos. Como las redes solo pueden gestionar paquetes de datos hasta un cierto límite de tamaño (la unidad de transmisión máxima o MTU), estos paquetes IPsec de mayor tamaño pueden exceder ese límite y fragmentarse o descartarse.

Para evitarlo, los administradores de red suelen reducir la MTU o el tamaño máximo de segmento (MSS) en los extremos VPN. Esto garantiza que los paquetes de datos, incluso con los encabezados IPsec añadidos, permanezcan dentro del límite de tamaño de la red, lo cual ayuda a evitar la fragmentación y mantiene la conexión sin problemas.

¿IPsec afecta a la velocidad y a la latencia de la red?

En los dispositivos modernos, el impacto de IPSec en la velocidad y la latencia es mínimo, tal vez notes alguna ralentización si tu dispositivo es más antiguo y menos potente o si vas a enviar una gran cantidad de datos, pero para la navegar o transferir archivos, IPsec suele ser rápido y estable.

Las configuraciones de alto rendimiento también suelen usar aceleradores de hardware o instrucciones de CPU como Advanced Encryption Standard New Instructions (AES-NI) para gestionar el cifrado de forma más rápida.

¿Cómo optimizar IPsec para conseguir un mejor rendimiento?

- Utiliza dispositivos compatibles con AES-NI: la mayoría de las CPU modernas (como los chips Intel desde 2012) son compatibles con AES-NI, lo cual acelera el cifrado y el descifrado.

- Revisa los recursos de hardware: los rúteres o cortafuegos que gestionan muchos túneles pueden necesitar una aceleración VPN dedicada.

- Presta atención a los problemas de conexión: presta atención a problemas de rendimiento, como caídas de conexión o errores de regeneración de claves, los cuales podrían indicar que existen configuraciones incorrectas o límites de hardware.

¿Cómo funciona IPsec en dispositivos móviles?

IPsec está integrado en iOS y Android y ofrece un buen rendimiento en las conexiones habituales de los usuarios, aunque los protocolos más modernos como WireGuard o Lightway pueden reconectarse más rápido al cambiar de red (por ejemplo, al pasar de wifi a datos móviles).

Si bien el cifrado IPsec añade algo de carga de CPU, el impacto en la duración de la batería suele ser mínimo, especialmente en teléfonos y ordenadores portátiles modernos con aceleración de hardware incorporado para el cifrado. Para navegar y ver contenido en streaming, IPsec es estable y eficiente.

La duración de la batería puede ser mayor si tienes cuidado con la cantidad de descargas que haces o si deshabilitas la VPN cuando no la necesitas. Sin embargo, el uso de cifrado conlleva una sobrecarga que es el precio normal a pagar por obtener privacidad y seguridad.

¿IPsec puede funcionar con NAT?

Sí, pero solo con NAT Traversal (NAT-T). Sin él, NAT cambia los encabezados de los paquetes de datos de una manera que rompe la autenticación de IPsec. Con NAT-T, el paquete externo se mantiene igual y el interno cifrado no se toca, lo que garantiza que la información viaja de forma segura.

Todas las implementaciones modernas de IPSec son compatibles con NAT-T, lo cual significa que IPSec funciona bien incluso si usas un rúter doméstico o datos móviles.

Ventajas y desventajas de usar IPsec

Configurar una VPN IPsec puede parecer complicado al principio, pero existen varias razones para elegirla. Estas son las principales ventajas y desventajas.

Ventajas de usar IPsec para mantener una comunicación segura

- Gran compatibilidad: los principales sistemas operativos (Windows, macOS, Linux, Android y iOS) incluyen IPsec y los proveedores de red también lo tienen.

- Seguridad sólida: IPsec ofrece cifrados modernos, intercambios de claves sólidos y estándares populares.

- Aceleración del hardware: ciertos rúteres y cortafuegos aceleran IPsec con procesadores especializados.

- Adecuado para redes grandes: es habitual en las VPN de sitio a sitio que vinculan sucursales a la sede central.

Limitaciones y desafíos de IPsec

- Complejidad: la configuración manual de IPsec puede ser compleja, ya que los administradores deben alinear propuestas, claves y modos en cada dispositivo.

- Limitaciones del cortafuegos: algunas redes bloquean el tráfico IPsec, lo cual obliga a los usuarios a elegir soluciones basadas en SSL.

- Uso de recursos: el cifrado exige potencia de procesamiento, lo cual puede ser una desventaja para los dispositivos de gama baja.

- Resolución de errores compleja: los registros de IPsec suelen ser crípticos y para el diagnóstico de errores de túnel pueden necesitarse conocimientos técnicos.

Problemas comunes de IPsec y resolución de problemas

Incluso los administradores más experimentados pueden tener dificultades con IPsec. Estas son algunas de las preguntas más comunes y sus soluciones.

¿Por qué mi conexión IPsec es lenta?

Entre los posibles factores que influyen en la velocidad de conexión con IPsec, se incluyen los siguientes:

- Sobrecarga de cifrado alta: puede ocurrir si el dispositivo carece de aceleración de hardware o cuando se utilizan cifrados sólidos (como AES-256) en equipos de gama baja.

- Fragmentación: si los paquetes de datos son demasiado grandes, se pueden dividir en fragmentos. Muchas redes pierden fragmentos por completo, lo cual puede causar ralentizaciones o incluso romper la conexión.

No se recomienda reducir la intensidad del cifrado por motivos de seguridad, por lo que es mejor actualizar el hardware o ajustar la MTU para optimizar la velocidad.

¿Cómo arreglar las caídas de conexión de IPsec?

Las interrupciones de IPsec se producen en los siguientes casos:

- La duración de las claves establecida es demasiado corta: cambiar con mucha frecuencia las claves puede interrumpir el tráfico.

- Hay inestabilidad en la red: la pérdida de paquetes de datos durante el intercambio de claves nuevas causa la interrupción del túnel.

- NAT cambia tu dirección pública a mitad de la sesión: el otro punto de conexión ve una discrepancia.

Para esto, podría ser de ayuda ajustar los intervalos de regeneración de claves o usar un protocolo con un mejor roaming. Por ejemplo, IKEv2 incorpora funciones de «movilidad» que mantienen activo el túnel incluso cuando hay cambios de red.

¿Qué hacer si un cortafuegos bloquea IPsec?

- Verifica los protocolos permitidos: confirma que se permite ESP (protocolo 50) o AH (protocolo 51), junto con UDP 500 y 4500.

- Utiliza NAT-T: túnel ESP en UDP 4500.

- Prueba con otro puerto: algunos dispositivos de red te permiten ejecutar IPsec a través de un puerto UDP diferente.

- Cambia de protocolo: si IPsec está restringido, es posible que tengas que usar una VPN basada en SSL.

Preguntas frecuentes sobre IPsec

¿IPsec es igual que una VPN?

No exactamente, pero están muy relacionados. IPsec es un protocolo VPN, una de las tecnologías utilizadas para crear un túnel seguro que cifra tu tráfico y oculta tu dirección IP. Entonces, cuando usas una VPN, es posible que se ejecute en IPsec, pero también podría usar otros protocolos como OpenVPN, WireGuard o Lightway.

¿Cuál es la diferencia entre IPsec y TLS?

IPsec funciona a nivel de red y protege todo el tráfico entre dispositivos. TLS funciona en un nivel superior y normalmente protege elementos concretos, como páginas web (HTTPS).

Muchas VPN modernas como OpenVPN y Lightway usan TLS para proteger todo tu tráfico, al igual que IPsec, pero la principal diferencia está en la forma en que funcionan internamente. IPsec se utiliza principalmente en redes empresariales, mientras que las VPN basadas en TLS son más comunes en aplicaciones de uso cotidiano porque resultan más fáciles de usar.

¿Los cortafuegos y los ISP pueden bloquear IPsec?

Sí, algunas redes rechazan intencionadamente los protocolos relacionados con IPsec. Pueden bloquear el protocolo 50 (ESP) o los puertos para IKE (UDP 500) o NAT transversal (UDP 4500). Esa es una de las razones por las que muchos proveedores de VPN utilizan protocolos basados en TLS como OpenVPN u opciones personalizadas como Lightway o WireGuard. Estos protocolos no solo son más difíciles de bloquear; también son más rápidos, más fáciles de configurar y más flexibles que IPsec.

¿En qué afecta IPsec a los dispositivos móviles y al trabajo en remoto?

La mayoría de los teléfonos móviles funcionan con IPSec, lo cual lo convierte en una opción segura y fiable para el acceso en remoto. Si bien los protocolos de VPN más recientes como WireGuard o Lightway pueden ofrecer reconexiones más rápidas al cambiar de red, IPsec sigue funcionando bien en la mayoría de entornos móviles y remotos.

¿IPsec funciona bien para ver contenido en streaming y jugar online?

Sí, si el dispositivo y la red pueden gestionar la ligera sobrecarga del cifrado. Muchos jugadores se preocupan por el ping, pero en los sistemas actuales IPsec apenas añade latencia en la conexión. A la hora de ver series o pelis online, IPsec aguanta sin problema el streaming en HD e incluso en 4K.

¿IPsec funciona en todos los servidores VPN?

No siempre. Algunos proveedores de VPN ofrecen solo OpenVPN o un protocolo propio, otros ofrecen varias opciones, incluido IPsec/IKEv2. Consulta con tu proveedor de VPN o tu servicio de hosting. Si son compatibles con IPsec, es probable que encuentres guías de configuración oficiales.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN