Le coût des cyberattaques : projections et perspectives

Les cyberattaques auraient coûté 8 000 milliards de dollars au monde en 2023, ce chiffre devrait atteindre 9 500 milliards en 2024 et 10 500 milliards en 2025.

- Le dernier rapport d'IBM révèle une augmentation historique du nombre de violations de données, une cyberattaque moyenne entraînant des pertes de 4,45 millions de dollars américains. Le secteur de la santé est celui qui enregistre les pertes moyennes les plus élevées, soit 10,93 millions de dollars par an.

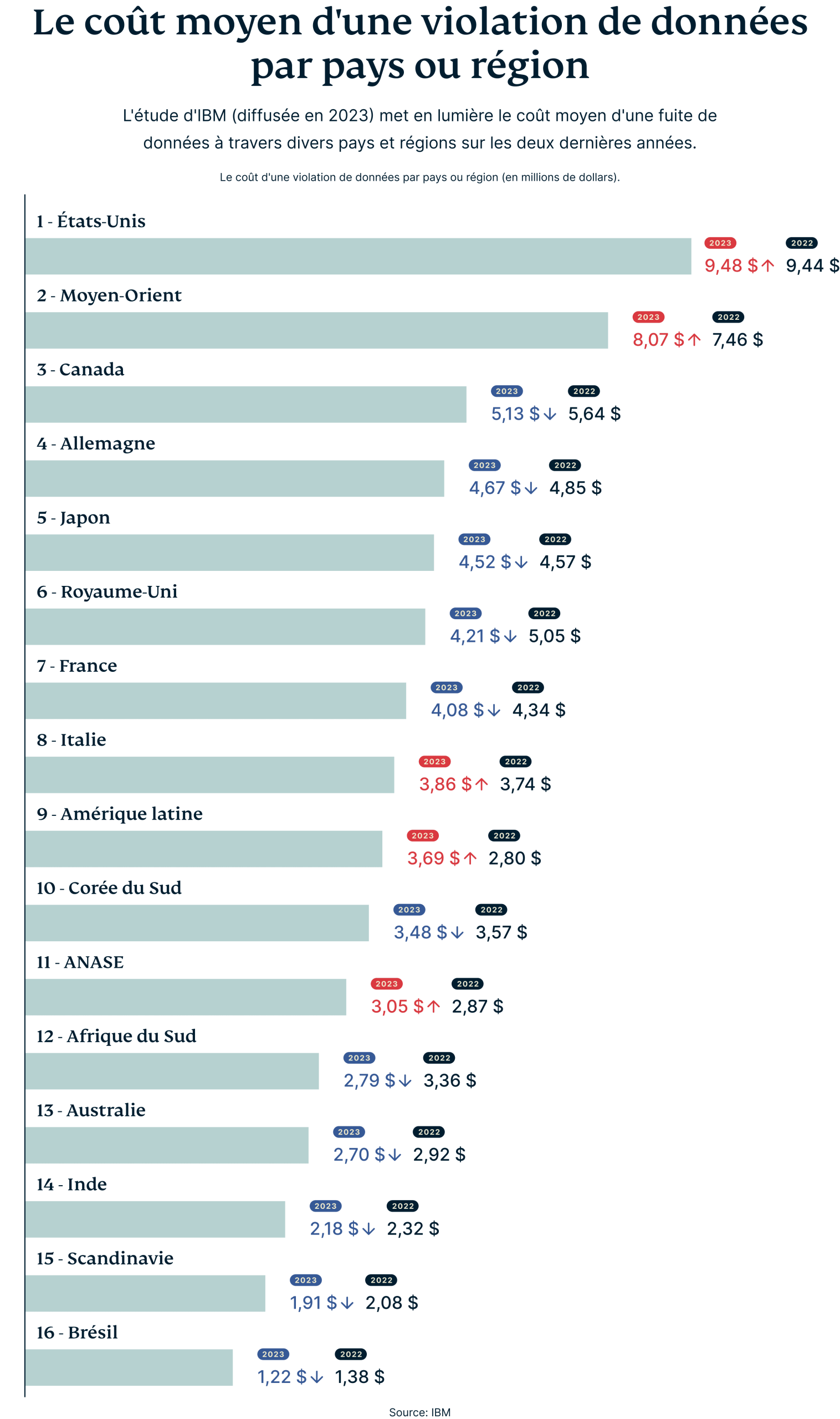

n - Les violations de données entraînent chaque année une perte moyenne de 9,48 millions de dollars aux États-Unis, suivis par le Moyen-Orient avec une perte de 8,07 millions de dollars par an.

n - Les internautes ne sont pas non plus épargnés par les cybermenaces et sont particulièrement exposés aux arnaques de phishing et d'ingénierie sociale.

n - Parmi les solutions numériques permettant de lutter contre la cybercriminalité, citons l'authentification forte, utiliser un VPN pour le chiffrement des données personnelles, la mise à jour régulière des logiciels et la sensibilisation aux cyberattaques les plus courantes.

Les cyberattaques sont de plus en plus fréquentes et complexes. Elles représentent désormais une menace importante pour les entreprises, les gouvernements et les citoyens. En 2023, les cybermenaces, telles que les violations de données ou le piratage de comptes, auraient coûté 8 000 milliards au monde. Cette année, ce chiffre devrait atteindre 9,5 milliards de dollars selon Cybersecurity Ventures, une société spécialisée dans la cybersécurité. L'essor des technologies de l'IA devrait encore faire grimper ce coût, les projections prévoyant une augmentation de 11 % pour atteindre 10,5 milliards de dollars en 2025.

Une étude menée par Statista a révélé que les cyberattaques sont parmi les plus grandes menaces pesant sur les entreprises, suivies par l'interruption des services et les évolutions macroéconomiques. Selon cette étude menée de 2018 à 2023, 34 % des personnes interrogées ont classé les cyberincidents parmi leurs principales préoccupations.

Bien que les entreprises soient certainement menacées, les consommateurs n'en sont pas pour autant à l'abri. Les cybermenaces telles que les violations de données, l'usurpation d'identité et les transactions frauduleuses affectent directement les victimes, entraînant des pertes financières, des atteintes à la vie privée et d’autres préjudices.

Quelles pourraient être les pertes dues aux cyberattaques dans les prochaines années ?

Il est difficile de prévoir le préjudice financier des cyberattaques dans les années à venir, en raison de la nature dynamique et complexe des technologies numériques. Toutefois, les analyses de Cybersecurity Ventures, qui portent sur les cinq dernières années, nous offrent un aperçu global.

| Année | Estimation du coût annuel des cyberattaques au monde (USD) | Pourcentage d'augmentation par rapport à l'année précédente |

| 2024 | 9500 milliards ($) * | 19 % |

| 2025 | 10500 milliards ($) * | 10,5 % |

| 2026 | 11300 milliards ($) ** | 7,6 % |

| 2027 | 12400 milliards ($) ** | 9,7 % |

| 2028 | 13800 milliards ($) ** | 11 % |

| 2029 | 15600 milliards ($) ^ | 13 % |

| 2030 | 17900 milliards ($) ^ | 15 % |

Sources : *Cybersecurity Ventures **Statista ^Nos projections

Ces chiffres tiennent compte des avancées technologiques, des tendances et des événements mondiaux susceptibles d'avoir une incidence sur le coût des cyberattaques. Tant les hackers que les acteurs majeurs de la sécurité en ligne développent constamment de nouveaux outils et de nouvelles techniques, ce qui a un impact sur le coût et l'efficacité des cyberattaques et des efforts visant à protéger les internautes. Par ailleurs, la situation géopolitique et les conditions économiques peuvent influencer la fréquence et la nature des cyberattaques, ce qui rend les prévisions de coûts encore plus complexes.

Mais qui paie les dommages ?

Selon le rapport d'IBM 2023 sur le coût d’une violation de données, ce sont les clients. Les entreprises qui subissent des cyberattaques répercutent généralement le coût de ces incidents sur les consommateurs sous la forme d'une augmentation des prix de services et des abonnements.

Pour comprendre comment réduire le coût et l'impact des cybermenaces, il est nécessaire de connaître leurs différents types, leur fonctionnement et leurs principales victimes.

L'évolution des cyberattaques

Augmentation du nombre de violations de données

Les violations de données figurent parmi les cyberattaques les plus courantes qui touchent les entreprises et les individus. Elles ont atteint un nouveau record l'année dernière selon le même rapport d'IBM. Le coût moyen d'une violation de données au monde augmente de 15,3 % depuis 2020 et atteint aujourd’hui 4,45 millions de dollars.

La situation semble particulièrement préoccupante aux États-Unis, qui ont enregistré le coût moyen le plus élevé en 2023 suite à des violations de données, soit 9,5 millions de dollars américains.

Le mois de décembre 2023 a été particulièrement difficile pour les internautes américains. 443 incidents de sécurité ont été rendus publics. Plus de 1,6 milliard de dossiers d'entreprises contenant des informations personnelles sur les clients ont été compromis. Parmi les principales violations, citons Real Estate Wealth Network qui a affecté plus de 1,5 milliard de dossiers ; Comcast Cable Communications (Xfinity) qui a affecté près de 36 millions de personnes ; Delta Dental of California qui a affecté 7 millions de clients ; Integris Health qui a entraîné la fuite de données personnelles d'environ 4,7 millions de personnes.

Le Moyen-Orient est resté en deuxième position des régions les plus touchées par les cyberattaques avec un coût moyen de 8,07 millions de dollars, soit une augmentation de 8,2 % par rapport à 2022. En revanche, le Canada et l'Allemagne ont enregistré une baisse de 9 % (5,13 millions de dollars) et de 3,7 % (4,67 millions de dollars) respectivement. Le Japon a également enregistré une légère baisse qui pourrait être attribuée aux nouvelles réglementations imposées par le gouvernement afin de mieux lutter contre les cyberattaques.

Alors que les violations de données continuent d'augmenter, la portée des cybermenaces s'étend bien au-delà. Les cybercriminels exploitent aujourd'hui des technologies de pointe telles que l'IA et le Machine Learning pour mener des attaques plus complexes.

La multiplication des ransomwares

Un ransomware est un type de malware conçu pour bloquer l'accès à un système informatique jusqu'à ce qu'une somme d'argent soit versée à l'auteur de l'attaque. En 2023, le nombre de ransomwares a augmenté de 55 % par rapport à l'année précédente, avec 4 368 cas signalés.

Mais quelle est la cause de cette augmentation alarmante de ransomwares ? Il existe plusieurs facteurs.

L’ingénierie sociale

Les attaques d'ingénierie sociale, telles que le phishing, continuent d'augmenter. Elles exploitent la psychologie humaine plutôt que les vulnérabilités des systèmes informatiques. Ces attaques consistent généralement à convaincre les victimes de divulguer leurs données personnelles ou à obtenir une autorisation d'accès à des systèmes privés. L'élément humain représente souvent le maillon faible des systèmes de sécurité informatique.

La généralisation du travail à distance a exacerbé les cybermenaces. Les hackers exploitent les vulnérabilités des réseaux domestiques et des systèmes d'accès à distance non sécurisés. Les appareils personnels utilisés à des fins professionnelles augmentent également l'insécurité. Par exemple, un simple e-mail de phishing envoyé à un appareil personnel peut conduire à un accès non autorisé à l'ensemble du réseau d'une entreprise.

Les appareils IoT (Internet des objets) ne font qu'élargir le champ de bataille. Bien que pratiques, ces appareils sont vulnérables aux cyberattaques qui pèsent sur la vie privée des personnes et sur la sécurité des entreprises, car ils ne bénéficient pas toujours des meilleurs systèmes de sécurité. Par exemple, un appareil domestique intelligent compromis peut permettre à des hackers d'accéder à des informations personnelles et professionnelles sensibles.

Comment la chaîne d'approvisionnement compromet-elle la sécurité d'une entreprise ?

Les menaces pesant sur les chaînes d'approvisionnement façonneront de plus en plus le paysage de la sécurité en ligne. Les cybercriminels ciblent souvent les points les plus vulnérables d’une entreprise.

Il s'agit souvent de vendeurs ou de fournisseurs tiers disposant de systèmes de sécurité basiques. Une fois qu'une faille est découverte, les hackers s'en servent comme point d'appui pour accéder à d'autres systèmes plus sécurisés. Il s'agit par exemple d'injecter un code malveillant dans des mises à jour logicielles ou d'utiliser des informations d'identification volées pour accéder à des réseaux sécurisés. MOVEit, un logiciel de gestion utilisé pour le transfert sécurisé de données, a été la cible d'une cyberattaque affectant la chaîne d'approvisionnement en 2023. Le logiciel est utilisé par 1 700 sociétés de développement informatique et 3,5 millions de développeurs dans des domaines tels que la santé, la finance, la technologie et le secteur public.

Les deepfakes : l'IA peut être une menace

Alors que 2024 sera marquée par des élections cruciales aux États-Unis, la généralisation des technologies de l'IA dans divers domaines devient une préoccupation majeure en matière de sécurité. Les élections générales de septembre 2023 en Slovaquie sont un exemple frappant de la façon dont des deepfakes peuvent mettre en péril les élections.

En effet, à l'approche des élections législatives très disputées, le parti d'extrême droite Republika a utilisé des enregistrements audio et des vidéos deepfake pour diffuser de fausses informations sur le leader de Progressive Slovakia, Michal Šimečka. Ces deepfakes présentent fallacieusement Šimečka en train de discuter de projets visant à truquer les élections et même à augmenter le prix de la bière. Bien que l'impact exact de ces deepfakes sur le résultat final de l'élection reste incertain, l'incident a mis en lumière le danger potentiel que représente ce type de technologies.

Le rapport de Google Cybersecurity Forecast 2024 indique que l'IA générative pourrait entraver la détection des e-mails de phishing et potentiellement étendre la portée et l'efficacité des activités criminelles en ligne. Le progrès constant des technologies de l'IA et leur accessibilité en font un outil redoutable pour les cybercriminels.

Il est important de comprendre l'impact des cyberattaques dans divers secteurs d’activité pour pouvoir les combattre. Nous examinons ici les principales techniques des cybercriminels, leur mode opératoire, ainsi que les conséquences des cyberattaques sur les entreprises et les individus

Chacune de ces cyberattaques se caractérise par une méthode d'exécution unique, ce qui les rend particulièrement efficaces.

Phishing (ou hameçonnage)

Le phishing est le fait de tromper les internautes en se faisant passer pour des organismes officiels via des e-mails, des SMS ou d'autres canaux de communication dans le but d'obtenir frauduleusement leurs informations personnelles. Ces attaques incitent souvent les victimes à cliquer sur des liens malveillants ou à télécharger des pièces jointes compromises. Plusieurs conséquences en résultent : usurpation d'identité, fraude financière, accès non autorisé à des systèmes privés, etc. Le phishing est la menace la plus répandue par e-mail (39,6 % de toutes les cyberattaques par e-mail). Ce type de cyberattaque est particulièrement dangereux parce qu'il exploite l'erreur humaine plutôt que les vulnérabilités du système informatique.

Ransomware (ou rançongiciel)

Un ransomware est un programme malveillant qui permet de chiffrer les fichiers d'une victime et de les rendre inaccessibles jusqu'à ce qu'une rançon soit versée. Cette forme de malware a connu un essor mondial, affectant 72,7 % des organisations en 2023. Le coût moyen d'une attaque par ransomware est d'environ 4,54 millions de dollars, les frais de recouvrement s'élevant en moyenne à 1,85 million de dollars.

Les cybercriminels développent sans cesse leurs méthodes en utilisant des techniques de chiffrement de plus en plus élaborées. Il est donc difficile pour les victimes de récupérer leurs données sans avoir à payer la rançon. En outre, l'essor des cryptomonnaies a facilité les transactions anonymes, ce qui permet aux hackers de recevoir plus facilement des paiements sans être repérés.

Les attaques par ransomware ont évolué, passant de cibles individuelles à des réseaux entiers, y compris ceux d'infrastructures stratégiques et de grandes entreprises, entraînant d'importantes pertes financières, des dysfonctionnements, une atteinte à la réputation et une perte de confiance des clients.

Attaques DDoS (ou attaque par déni de service)

Les attaques DDoS (Distributed Denial of Service) sont un type de cyberattaque où des systèmes informatiques sont utilisés pour cibler un service spécifique, tel qu'un site web, un serveur ou un réseau. L'objectif est de rendre le service en ligne indisponible en le submergeant de requêtes provenant de sources multiples. C'est un peu comme un bouchon qui se forme avec tant de véhicules, entravant le trafic normal et empêchant les usagers d'atteindre leur destination.

En 2023, les attaques DDoS ont connu une augmentation significative à la fois en fréquence et en intensité selon Cloudflare, une société spécialisée dans la cybersécurité. Au quatrième trimestre, les attaques DDoS au niveau de la couche réseau et l'activité DDoS globale ciblant les sites web de vente, d'expédition et de relations publiques ont augmenté de 117 % en glissement annuel pendant la période des fêtes de fin d'année.

Malware (ou maliciel)

Les malwares, issu de l'anglais malicious software (logiciel malveillant), regroupent diverses formes de programmes nuisibles, notamment les virus, les worms (vers informatiques) et les trojans (chevaux de Troie). Ces programmes s'infiltrent dans les ordinateurs, les systèmes et les réseaux, les endommagent ou les mettent hors service, permettant ainsi aux cybercriminels de surveiller et d’espionner leurs victimes.

Un loader est un exemple courant de malware. Il s'agit d’une cyberattaque furtive et en plusieurs étapes qui s'appuie sur des petits programmes d'apparence souvent authentique (comme un lecteur PDF) appelés loaders. Le but est d’installer et d’exécuter secrètement des programmes malveillants sur l'ordinateur d'une victime. Ces programmes fonctionnent en arrière-plan.

Le nombre total de malwares a dépassé 1 milliard, les trojans représentant 58 % de l'ensemble des malwares. Les conséquences de ce type de cyberattaque sont particulièrement préoccupantes : accès non autorisé aux données, endommagement des systèmes, espionnage, etc.

Extorsion de données

L'extorsion de données consiste à voler des données sensibles et à menacer de les divulguer si une rançon n'est pas versée. Elle représente 27 % des cyberattaques en 2023. Contrairement au ransomware, qui empêche l'accès aux données, l'extorsion de données implique une violation et une menace de divulgation ou de vente des données volées.

L'extorsion de données est généralement liée à une violation ou à une exfiltration de données. La première étape consiste à accéder à votre système et à voler vos données. Une fois les données volées, elles sont transférées sur d'autres serveurs, créant ainsi des copies hors de votre portée. Les cybercriminels vous contactent ensuite, vous révèlent qu'ils détiennent vos données et vous font part de leurs exigences. Ils peuvent menacer de rendre les informations publiques, de les vendre au plus offrant ou de les utiliser à d'autres fins malveillantes telles que l'usurpation d'identité ou la fraude.

Malheureusement, le paiement d'une rançon dans le cadre d'une extorsion de données ou d'une attaque par ransomware ne garantit pas la récupération de vos données ou la suppression de celles-ci des serveurs des cybercriminels.

Attaques MITM (attaque de l'homme du milieu ou man-in-the-middle)

Les attaques MITM se produisent lorsqu'un hacker intercepte secrètement et modifie éventuellement la communication entre deux parties qui croient communiquer directement l'une avec l'autre. Ces attaques peuvent se produire dans n'importe quelle forme de communication en ligne, comme la navigation, la messagerie électronique ou même les transactions sécurisées. Les attaques MITM peuvent entraîner le vol d'informations personnelles, d'identifiants de connexion et de coordonnées bancaires. Ce type de cyberattaque représente un risque important pour les individus et les entreprises.

Les attaques MITM représentaient 35 % de l'activité Wi-Fi en 2023, ce qui démontre leur propagation, en particulier dans les environnements Wi-Fi public souvent moins sécurisés.

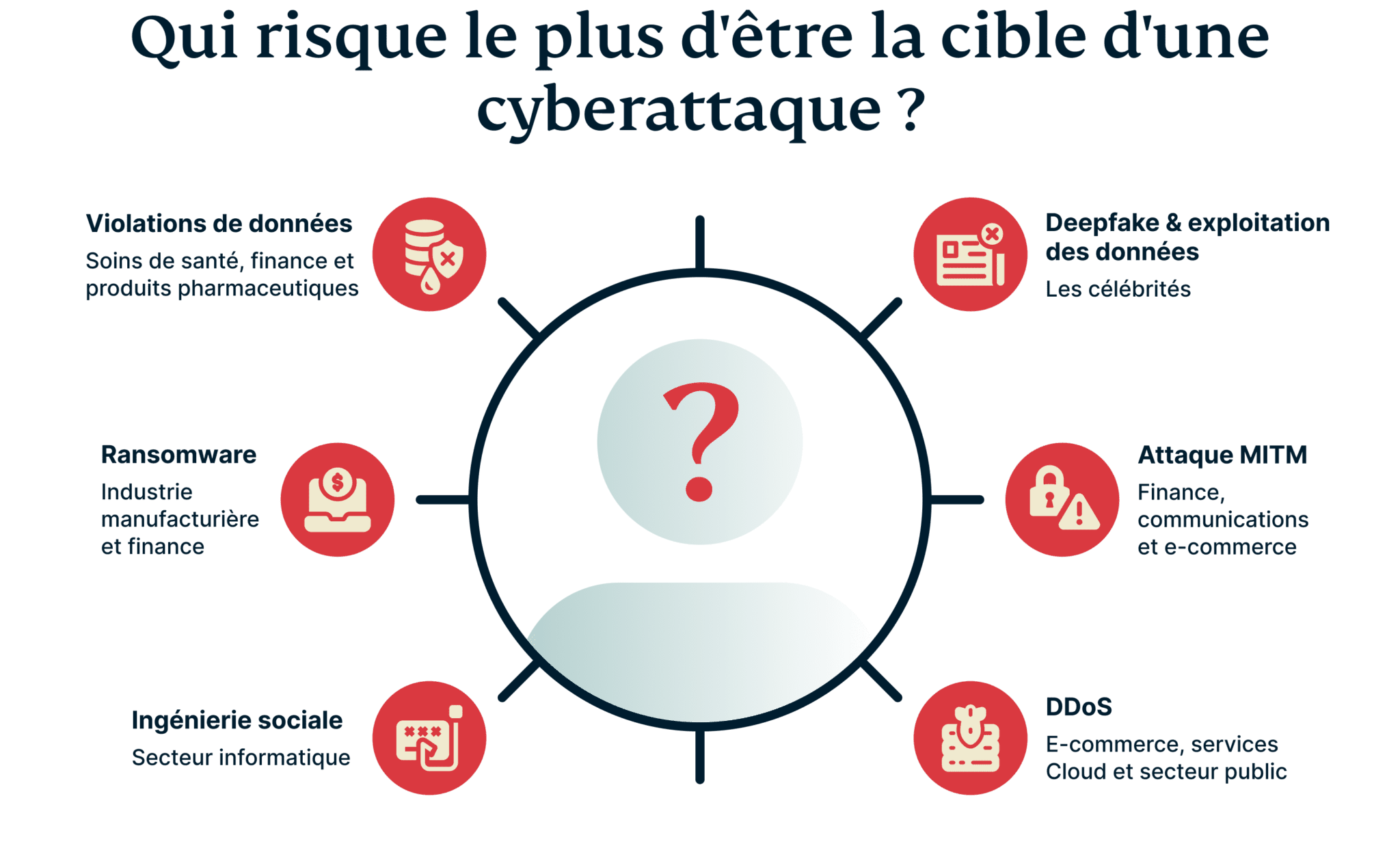

Qui est concerné par les cyberattaques ?

Les cyberattaques ciblent les individus et les entreprises, mais certains secteurs sont plus vulnérables en raison de la nature de leurs activités et de la sensibilité des données qu’ils traitent. Des secteurs comme la santé, la finance et la vente, qui font partie intégrante de notre vie quotidienne, sont particulièrement vulnérables.

Santé et finance

Ces secteurs sont les cibles privilégiées des cybercriminels, car ils abritent une grande quantité de données. Les dossiers médicaux contiennent des informations personnelles, notamment les numéros de sécurité sociale et d'autres références médicales, ce qui les rend attrayants pour toute activité d'usurpation d'identité, de fraude à l'assurance et d'extorsion de fonds. Les données de paiement, comme les informations de cartes de crédit, sont convoitées pour des transactions frauduleuses ou pour être revendues dans des réseaux informels.

En 2023, le secteur de la santé a enregistré le coût moyen le plus élevé suite à des violations de données pour la 13e année consécutive, atteignant 10,93 millions de dollars. Cela met en évidence la vulnérabilité du secteur, non seulement en termes de pertes financières, mais aussi de dysfonctionnement de services essentiels. La dépendance aux plateformes technologiques classiques et Cloud augmente le risque et le coût des violations.

Industrie manufacturière

L'industrie manufacturière est une autre cible majeure des cyberattaques, en particulier des ransomwares, qui représentent 30 % des cyberincidents en 2023. La vulnérabilité de ce secteur s'explique par sa faible tolérance aux interruptions d'activité. Les entreprises sont donc plus enclines à payer des rançons pour reprendre rapidement la production.

Secteur informatique

Le secteur des technologies de l'information est également l’une des cibles majeures des cyberattaques en raison de son rôle central dans le maintien des services essentiels. Il constitue en quelque sorte l'épine dorsale des infrastructures numériques. Le risque de dysfonctionnements à fort impact en fait une cible lucrative pour les cybercriminels.

Les célébrités

Au-delà du monde de l'entreprise, les responsables politiques et les célébrités sont également menacés, en particulier par les deepfakes et l'exploitation des données. L'incident des élections slovaques mentionné ci-dessus illustre la manière dont ce type de cyberattaque peut être utilisé pour manipuler l'opinion publique ou discréditer les opposants.

Ces menaces croissantes qui pèsent sur divers secteurs d'activité soulignent la nécessité de développer des stratégies de sécurité efficaces, sachant que tout le monde est concerné par les cyberattaques. D'où la question suivante…

Comment lutter contre les cyberattaques ?

Les investissements en matière de cybersécurité augmentent considérablement en réponse aux menaces cybernétiques croissantes. DigitalOcean rapporte que 37 % des entreprises aux États-Unis prévoient d'augmenter leurs dépenses en matière de cybersécurité. Cette hausse est due au développement de logiciels de sécurité avancés, à la modernisation des systèmes informatiques et à l'émergence de nouvelles cybermenaces induites par l'IA générative.

Toutefois, la lutte contre les cybermenaces ne se limite pas aux entreprises. Les réglementations et les politiques publiques façonnent également les stratégies nationales en matière de cybersécurité. Il s'agit notamment de mettre en place des cyberdéfenses efficaces, d'encourager les partenariats public-privé pour l'échange de connaissances et d’investir dans les nouvelles technologies de sécurité.

En outre, les responsables politiques peuvent soutenir des programmes d'éducation visant à former des experts en cybersécurité et à adopter des lois pour mettre en avant le respect de normes les plus strictes en matière de sécurité informatique. Parmi les exemples notables de collaboration internationale, citons une initiative conjointe de l'Australie, de l'Allemagne, du Canada, des Pays-Bas, de la Nouvelle-Zélande, du Royaume-Uni et des États-Unis visant à aider les entreprises et les ingénieurs spécialisés dans le développement informatique à mettre au point des produits plus sécurisés. Ces partenariats sont essentiels, car les cybermenaces ne cessent d'accroître. Des efforts coordonnés à l'échelle mondiale sont donc nécessaires pour dissuader les cybercriminels et répondre efficacement aux cyberattaques.

Ce que vous pouvez faire pour vous protéger des cyberattaques

La cybersécurité est la responsabilité de tous, pas seulement des entreprises et des gouvernements. Chacun a un rôle à jouer dans la prévention des cyberattaques, ce qui nécessite une approche globale comprenant des mesures techniques, ainsi que des programmes de sensibilisation et d'adhésion à des politiques sécuritaires efficaces. En tant qu'individus, nous avons le pouvoir de renforcer considérablement nos propres cyberdéfenses grâce à quelques actions :

1. Utiliser des protocoles d'authentification forte

Des mots de passe sécurisés constituent votre première ligne de défense contre les cyberattaques. La plupart des experts en sécurité recommandent d'utiliser un gestionnaire de mots de passe pour générer et sauvegarder des mots de passe longs et complexes en toute sécurité.

L'application de mesures d'authentification forte, telles que la double authentification (2FA) ou l'authentification multifacteur (MFA), est un excellent moyen qui vous permettra de renforcer la sécurité de vos comptes. Même lorsque les identifiants de connexion sont compromis, l'accès à vos données reste protégé.

2. Utiliser un VPN

Même si l'utilisation d'un VPN ne vous met pas à l'abri des cyberattaques courantes telles que le phishing, ce type de programmes améliore considérablement votre sécurité numérique à plusieurs égards. Les VPN assurent le chiffrement et la sécurité de vos connexions, en particulier sur les réseaux non sécurisés, comme le Wi-Fi public dans les cafés, les hôtels ou les aéroports. Grâce à un VPN, votre connexion sera protégée contre les attaques Man-in-the-Middle et les attaques DDoS.

Les VPN dotés d’algorithmes post-quantiques sont particulièrement efficaces pour protéger vos données contre les menaces telles que store now and decrypt later (stocker maintenant et déchiffrer plus tard). Cela permet une protection immédiate et future de vos données en ligne. Nous vous recommandons d'opter pour une solution complète comme ExpressVPN qui inclut souvent des outils tels que des gestionnaires de mots de passe, respectant les normes d'authentification les plus strictes et permettant de mieux protéger vos identifiants.

3. Mettre à jour régulièrement les logiciels

Les mises à jour et les correctifs logiciels sont conçus pour remédier aux vulnérabilités des systèmes d'exploitation, des applications et d'autres programmes. Les cybercriminels exploitent souvent les failles des logiciels obsolètes pour obtenir un accès non autorisé à un système ou y injecter des codes malveillants. Pour réduire le risque de telles menaces, les mises à jour logicielles doivent être régulièrement installées.

4. Être vigilant peut vous protéger

Il est important de rester vigilant et de s'informer sur les dernières pratiques d'escroquerie afin de vous protéger. De nombreuses arnaques sont destinées à obtenir des informations personnelles telles que les noms, les adresses et les numéros de sécurité sociale par le biais d'e-mails de phishing et de malwares. Il est donc important d’apprendre plus sur les cyberattaques afin d'éviter de tomber dans le piège des escrocs.

Parmi les signes révélateurs d'une arnaque, citons les SMS ou les e-mails envoyés par des personnes que vous ne connaissez pas et qui contiennent des liens inconnus, des fautes d'orthographe et de grammaire.

Les entreprises doivent également veiller à ce que leurs employés soient formés aux techniques d'ingénierie sociale et de phishing.

5. Signaler toute activité suspecte

Bien que le signalement d'activités suspectes puisse sembler anodin, son impact est loin d'être négligeable. Selon le rapport d'IBM, il faut en moyenne 204 jours aux entreprises pour identifier une violation de données, puis 73 jours supplémentaires pour y faire face. En signalant rapidement les activités suspectes, les internautes peuvent grandement aider les entreprises à détecter les violations de données et à y réagir plus rapidement. Cela permet non seulement de réduire la durée de la violation, mais aussi de limiter potentiellement l'étendue des dommages.

FAQ : le coût des cyberattaques

Qu'est-ce qu'une cyberattaque ?

Quelles sont les cibles les plus courantes des cyberattaques ?

Quelles sont les cyberattaques les plus courantes ?

Ingénierie sociale : il s'agit notamment des arnaques de phishing visant à inciter les internautes à divulguer leurs informations personnelles. Par exemple, un escroc peut créer une interface de site web semblable à celle d'une institution bancaire pour inciter les utilisateurs à entrer leurs données dans des formulaires frauduleux.

Malware : il s'agit de diverses formes de programmes malveillants, notamment les virus, les worms, les trojans et les ransomwares. Les malwares sont souvent transmis par le biais de pièces jointes dans des e-mails ou par téléchargement de logiciels. Ils peuvent endommager ou désactiver les ordinateurs, voler des données ou permettre aux hackers de prendre le contrôle des systèmes infectés.

Ransomware : un type de malware qui crypte les fichiers de la victime, les rendant inaccessibles, puis une rançon est demandée pour les décrypter. Les ransomwares peuvent se propager par le biais d’arnaques comme le phishing ou en exploitant des failles de sécurité dans un système informatique. Attaque DDoS : cette cyberattaque vise à rendre un appareil ou un réseau indisponibles pour les utilisateurs prévus en submergeant la cible de requêtes internet.

Extorsion de données : bien que similaire au ransomware, l'extorsion de données implique généralement le vol de données par des cybercriminels qui les conservent en vue de les révéler ou de les vendre à des tiers. En fait, les extorqueurs de données veulent gagner de l'argent avec les données qu'ils ont volées et ne sont pas nécessairement enclins à les restituer, même lorsqu'une rançon leur est versée.

Attaque MITM : cela se produit lorsque des hackers interceptent et modifient ou relaient des communications entre deux parties qui croient communiquer directement l'une avec l'autre.

Que puis-je faire pour me protéger des cyberattaques ?

Utiliser des mots de passe sécurisés et une authentification multifactorielle : votre première ligne de défense est un mot de passe sécurisé qui empêche les cybercriminels d'accéder à vos données. Vous pouvez renforcer cette défense en utilisant des méthodes d'authentification multifactorielle qui sécurisent vos connexions. Utiliser un VPN : l'utilisation d'un VPN comme ExpressVPN lors de la connexion au Wi-Fi public, que ce soit dans les cafés ou les aéroports, permet de chiffrer vos données et de vous protéger de la surveillance en ligne. Mettre à jour les logiciels : les mises à jour logicielles sont nécessaires. Il faut les installer rapidement pour rester en sécurité. Rester vigilant : méfiez-vous de toute activité ou programmes suspects comme le phishing, les malwares et autres arnaques en ligne. Le fait de connaître les différentes méthodes des escrocs permet d'éviter d'en être facilement victime. Signaler toute activité suspecte : cela peut sembler anodin, mais permet d'alerter d'autres personnes et de prévenir d’autres cyberattaques.

Prenez les premières mesures pour assurer votre sécurité en ligne. Essayez ExpressVPN sans courir le moindre risque.

Obtenez ExpressVPN