As maiores quadrilhas de ransomware e como elas operam

- A ameaça dos ransomwares não dá sinais de enfraquecimento, com o total de pagamentos por ransomware ultrapassando 1 bilhão de dólares pela primeira vez em 2023.

- Esses ataques estão se tornando mais sofisticados, utilizando plataformas de Ransomware-as-a-Service (RaaS) para permitir ataques mais amplos e frequentes.

- O RaaS opera sob um sistema de franquia, onde uma quadrilha central desenvolve ferramentas de ransomware e as aluga para afiliados que realizam os ataques. Esse modelo reduziu a barreira de entrada para cibercriminosos e ampliou a escala dos ataques.

- Grupos como REvil, DarkSide e LockBit lideraram algumas das campanhas de ransomware mais disruptivas, empregando táticas como a dupla extorsão, onde exigem resgates pelas chaves de descriptografia e para evitar vazamentos de dados.

- Atualizações regulares de software, baixar uma VPN e a implementação de métodos fortes de autenticação podem prevenir vários tipos de ataques.

- Em caso de ataque de ransomware, isolar a ameaça e evitar o pagamento de resgate são etapas recomendadas, além de notificar a polícia.

Imagine começar o dia com o choque de uma tela de computador congelada, exibindo nada além de uma exigência de pagamento. No ano passado, milhões experimentaram esse pesadelo com o aumento dos ataques de ransomware, evoluindo para uma força implacável que ameaça tanto indivíduos quanto empresas.

O ransomware é um malware que criptografa arquivos digitais, mantendo-os reféns até que um resgate seja pago. Em 2023, essa ameaça impactou 72,7% das organizações globalmente, com o ataque médio custando aproximadamente 4,54 milhões de dólares, sem incluir 1,85 milhão de dólares em despesas de recuperação.

Os cibercriminosos estão usando métodos de criptografia cada vez mais sofisticados, tornando quase impossível para as vítimas recuperarem o acesso sem pagar. Além disso, o uso de criptomoedas permite que os invasores recebam pagamentos anonimamente, complicando ainda mais os esforços de rastreamento e processo judicial. O escopo dos ataques se expandiu de sistemas individuais para a paralisação de redes inteiras, incluindo infraestrutura crítica e grandes corporações, resultando em interrupções financeiras e operacionais significativas.

Esses incidentes não apenas causam danos financeiros imediatos, mas também deixam cicatrizes duradouras na reputação das organizações afetadas, corroendo a confiança entre clientes e parceiros. Quadrilhas de ransomware não estão apenas visando grandes empresas — eles estão explorando o medo em todos com acesso a um computador e conta bancária para lucrar com a nossa dependência da tecnologia. Com os riscos cibernéticos agora no topo da lista de preocupações globais dos negócios, conforme a pesquisa Allianz Risk Barometer de 2024, as apostas financeiras são enormes.

O impacto econômico do crime cibernético deve chegar a 9,5 trilhões de dólares até o final deste ano e pode aumentar para 10,5 trilhões de dólares até 2025, impulsionado pelos avanços na tecnologia de IA. No centro desses ataques está o mercado cada vez mais acessível de plataformas de Ransomware-as-a-Service (RaaS), disponíveis por apenas 40 dólares.

Mas quem são as pessoas por trás dessas operações? O que leva alguém a se envolver em extorsão digital de alto risco? De caçadores de emoção a grupos com motivação política, as motivações por trás desses ataques são tão diversas quanto os próprios invasores.

Conversamos com hackers éticos e especialistas em segurança cibernética da ExpressVPN para mergulhar no mundo obscuro do ransomware. Junte-se a nós enquanto exploramos as motivações, táticas e impactos significativos dos quadrilhas de ransomware mais formidáveis do mundo.

A ameaça crescente dos ataques de Ransomware

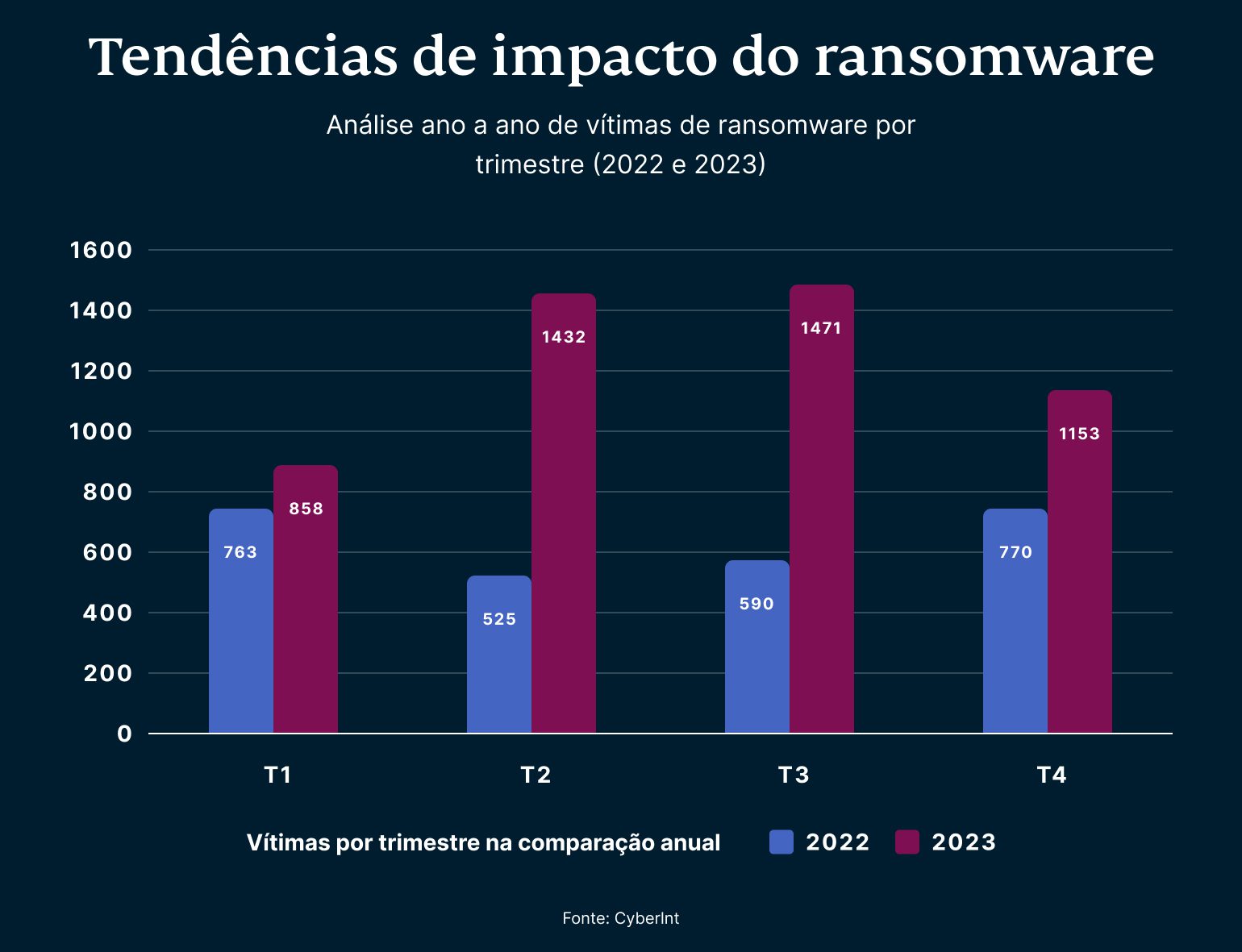

2023 foi o pior ano já registrado para atividades de ransomware. Com o total de pagamentos de resgate disparando para impressionantes 1 bilhão de dólares, conforme o Chainalysis, a extorsão digital sofreu uma mudança significativa. O aumento não foi apenas em termos de dinheiro — a CyberInt relatou um aumento dramático de 56% nos incidentes de ransomware, totalizando mais de 4.368 ataques. Esses dados incluem relatórios de notícias e de gangues de ransomware que frequentemente divulgam suas vítimas em sites da dark web para pressioná-las, ameaçando liberar dados roubados.

Após um breve declínio em 2022, quando menos resgates foram pagos do que no ano anterior, 2023 testemunhou um forte retorno do ransomware. Impulsionado por grupos de hackers experientes e por novos e formidáveis atores, o valor total de pagamentos de ransomware rastreados em redes de blockchain atingiu um recorde, quase dobrando em relação ao ano anterior. Esse ressurgimento, impulsionado em parte pela “caça aos grandes” — operadores de ransomware visando entidades que não podem se dar ao luxo de ser paralisadas por ataques e são mais propensas a pagar resgates altos — destaca uma tendência preocupante. Um estudo da Statista lança ainda mais luz sobre a escala do problema, observando o impressionante número de 318 milhões de tentativas de ransomware detectadas por organizações globalmente em 2023.

O que é ransomware-as-a-service (RaaS)?

Um fator significativo por trás desse aumento é o advento e a acessibilidade do Ransomware-as-a-Service (RaaS). Operando como uma franquia, esse modelo permite que um sindicato central desenvolva ferramentas de ransomware e as alugue para afiliados que executam os ataques. Esse sistema democratizou a extorsão digital de alto risco, permitindo que qualquer pessoa com desejo - e um investimento mínimo - lance ataques cibernéticos devastadores.

“Antigamente, alguém tinha que querer te atacar e conseguir realizar o ataque sozinho. Agora, eles só precisam do desejo e dos meios financeiros para adquirir esses serviços.”

Nathan Hartzell, arquiteto de segurança sênior da ExpressVPN, explica o profundo impacto dessa mudança: "Antigamente, alguém tinha que querer te atacar e ser capaz de realizar o ataque sozinho. Agora, eles só precisam do desejo e dos meios financeiros para adquirir esses serviços."

Essa abordagem colaborativa não apenas aumenta a frequência dos ataques de ransomware, mas também melhora seu alcance e eficácia, visando vítimas que vão de indivíduos a entidades de infraestrutura crítica. Afiliados implementam o ransomware, criptografando os arquivos das vítimas e exigindo um resgate pela descriptografia, com os lucros divididos com o provedor RaaS, incentivando a inovação e a agressividade nas táticas de ransomware.

Grupos capacitados pelo RaaS

O aumento do RaaS facilitou a ascensão de grupos especializados em ransomware, que utilizam essas plataformas para executar seus ataques, tornando o crime cibernético mais acessível do que nunca. Catalin Oancea, caçador de ameaças e analista da ExpressVPN, esclarece as motivações e métodos de vários tipos de organizações enriquecidas pelo RaaS:

- Caçadores de acesso inicial ou corretores de acesso inicial: Esses grupos se especializam em identificar e explorar vulnerabilidades na rede de um alvo. Abrangendo desde invasores avançados a amadores, eles garantem um ponto de apoio inicial em um sistema, abrindo caminho para a implantação de ransomware. Suas estratégias incluem phishing e ataques de força bruta em logins e servidores.

- Corretores de dados: Com foco em roubar ou adquirir informações pessoais como nomes, endereços e números de segurança social, os corretores de dados vendem essas informações em mercados clandestinos. Esses dados roubados podem ser usados para diversas atividades ilegais, incluindo roubo de identidade e golpes de phishing, muitas vezes em colaboração com corretores de acesso inicial para identificar possíveis vítimas.

- Agências de espionagem: Esses grupos se diferenciam dos grupos de ransomware tradicionais motivados financeiramente. Eles usam ataques de ransomware para cumprir objetivos geopolíticos mais amplos, como interromper as operações de um país alvo, destacando o uso estratégico do ransomware na guerra cibernética.

Os diversos tipos de hackers utilizando RaaS

O modelo RaaS não apenas simplificou o processo de lançamento de ataques de ransomware, mas também ampliou o espectro de indivíduos e grupos envolvidos nessas atividades. Ao reduzir a barreira técnica, o RaaS atraiu uma gama diversificada de hackers, cada um trazendo seus motivos e métodos únicos para a mesa:

Hackers black hat

Envolvem-se em atividades ilegais como roubo de dados financeiros, implantação de ransomware ou interrupção de sistemas críticos. Ao alavancar o RaaS, eles podem executar mais ataques com o mínimo de esforço, usando táticas como cronômetros regressivos e ameaças de perda de dados para extorquir pagamentos de suas vítimas.

Hackers white hat

Também conhecidos como hackers éticos, esses indivíduos usam suas habilidades para descobrir e remediar vulnerabilidades do sistema. Frequentemente trabalham para empresas de segurança ou conduzem testes de invasão autorizados, usando ferramentas semelhantes às encontradas no RaaS para melhorar a segurança do sistema.

Hacker Gray hat

Exploram vulnerabilidades de segurança sem clara intenção maliciosa. Eles podem usar ferramentas RaaS para identificar falhas e divulgá-las publicamente, às vezes sem notificar a organização afetada, para pressionar por uma correção rápida e aumentar a conscientização de segurança.

Hacktivistas

Utilizam hacking para ativismo político ou social, prejudicando organizações como forma de protesto. O RaaS permite que realizem ataques cibernéticos disruptivos que atraem a atenção do público para suas causas.

Script kiddies

São hackers inexperientes que usam scripts prontos ou ferramentas de hacking para lançar ataques. O RaaS é atraente para eles porque oferece recursos poderosos sem exigir conhecimento técnico avançado. Eles visam vulnerabilidades conhecidas em sistemas amplamente utilizados.

Hackers de espionagem

Esses grupos executam ataques cibernéticos para promover os interesses geopolíticos de seu país. Frequentemente usam RaaS para atividades complexas de espionagem, visando governos estrangeiros, fornecedores de defesa e grandes corporações para roubar informações confidenciais ou interromper operações.

Nathan Hartzell, da ExpressVPN, também aponta que esses grupos são motivados por mais do que apenas lucro. “Eles têm como alvo indústrias, indivíduos e governos alinhados com seus objetivos nacionais. Hacktivistas perseguem as indústrias que mais desprezam, enquanto script kiddies miram o que acreditam poder explorar para ganhar notoriedade.”

Os maiores ataques de ransomware do mundo

Embora qualquer empresa, até mesmo um indivíduo, possa ser vítima de ransomware, os ataques que ganham as manchetes afetam grandes organizações. Esses ataques causam interrupção de serviços essenciais para muitos clientes e, às vezes, ameaçam vazar dados confidenciais. Além disso, esses ataques tendem a exigir os resgates mais altos.

No entanto, no contexto geral dos custos de uma empresa, os pedidos de resgate podem parecer insignificantes. Afinal, o que são alguns milhões para uma grande corporação? Isso reflete a intenção dos invasores: eles preferem receber o pagamento a enfrentar resistência. As perdas para uma empresa que se recusa a pagar provavelmente serão bem maiores do que o próprio resgate.

Aqui estão alguns dos maiores ataques de ransomware:

| Vítima | Responsável | O que aconteceu |

| Colonial Pipeline | Darkside | O ataque em maio de 2021 paralisou os sistemas, impedindo que o combustível chegasse aos clientes. A Colonial Pipeline pagou um resgate de US$ 5 milhões poucas horas após o ataque. Posteriormente, o Departamento de Justiça conseguiu apreender US$ 2,3 milhões das criptomoedas usadas para pagar o resgate. |

| Costa Rica government | Conti | Em abril de 2022, o Conti lançou um ataque de ransomware contra a Costa Rica, causando atrasos significativos na administração pública e nas operações financeiras. O governo costa-riquenho declarou emergência nacional e se recusou terminantemente a pagar o resgate de US$ 10 milhões, elevado para US$ 20 milhões. As perdas para a Costa Rica chegavam a US$ 30 milhões por dia. |

| Impresa | Lapsus$ | Em janeiro de 2022, o Lapsus$ invadiu a Impresa, um conglomerado de mídia português, derrubando vários sites e canais de TV. O Lapsus$ vazou uma abundância de dados confidenciais online, incluindo e-mails, contratos e informações pessoais de funcionários e clientes. |

| Sistemas Windows e o Serviço Nacional de Saúde do Reino Unido (NHS) | Lazarus Group | O ataque de ransomware WannaCry em 2017 afetou sistemas em todo o mundo ao explorar vulnerabilidades no Microsoft Windows. Ele atingiu organizações como o NHS no Reino Unido, empresas de telecomunicações e várias outras empresas globalmente, causando interrupções generalizadas e perdas econômicas. |

Os maiores grupos de ransomware do mundo

Os grupos de ransomware se tornaram tão sofisticados que operam como empresas, havendo relatos de que o Conti, um dos maiores, possui até mesmo seu próprio departamento de recursos humanos. Porém, esses grupos podem surgir e desaparecer rapidamente, frequentemente fechando após um ataque de grande repercussão e se transformando em outra organização. Às vezes, agências internacionais trabalham juntas para derrubar esses grupos, mas isso não impede o surgimento de novos.

Então, quem são os principais players atualmente, e o que eles fazem? Aqui estão alguns dos maiores grupos no momento.

BlackBasta

O BlackBasta entrou em cena no início de 2022, supostamente derivado do Conti, que havia atacado grandes nomes e se tornado conhecido pelo ataque ao governo da Costa Rica. Isso significa que os membros do BlackBasta tinham muita experiência desde o início.

A estreia do BlackBasta foi tudo menos sutil. O grupo rapidamente estabeleceu uma reputação formidável, principalmente por adotar táticas de dupla extorsão. Essa estratégia envolve duas formas de resgate: uma pela chave de descriptografia para desbloquear os dados da vítima e outra para impedir a liberação dos dados roubados.

No ano passado, o grupo foi supostamente responsável por extorquir pelo menos 107 milhões de dólares em Bitcoin e canalizar os fundos através da corretora de criptomoedas Garantex.

Blackcat (ALPHV)

O BlackCat, também conhecido pelos apelidos ALPHV ou Noberus, surgiu em novembro de 2021 e é supostamente formado por ex-membros do extinto Darkside, que notoriamente atacou a Colonial Pipeline. O malware do grupo tem como alvo sistemas Windows e Linux. O BlackCat é famoso por sua estratégia de tripla extorsão, que inclui exigir resgate para descriptografar arquivos, prometer não vazar dados roubados e impedir ataques de negação de serviço distribuído (DDoS).

Segundo o FBI, mais de 1.000 vítimas em todo o mundo foram atacadas pelo BlackCat. Operando sob o modelo RaaS (Ransomware-as-a-Service), recruta afiliados por meio de fóruns de crimes cibernéticos. Alvos notáveis incluem a OilTanking GmbH em janeiro e a Swissport em fevereiro deste ano, onde capturou 1,6 TB de dados confidenciais, incluindo comunicações internas e informações pessoais. Apesar da mitigação da violação pela Swissport em dois dias, o BlackCat comercializou os dados roubados, demonstrando suas táticas de dupla extorsão.

Clop

O Clop, também chamado de Cl0p, é um grupo de ransomware proeminente conhecido por seus esquemas sofisticados de extorsão com múltiplas camadas e ampla influência. A organização é notória por implantar ataques de ransomware que criptografam os dados da vítima, adicionando normalmente a extensão “.clop” aos arquivos criptografados, marcando sua pegada distinta no cenário do crime cibernético. Seus alvos abrangem vários setores, incluindo instituições financeiras, provedores de infraestrutura crítica, organizações de saúde, grandes empresas e instituições educacionais.

Recentemente, o grupo supostamente explorou uma vulnerabilidade de dia zero no MOVEit Transfer da Progress Software — uma ferramenta usada para transferência de arquivos corporativos. O Clop lançou um ataque generalizado, roubando dados de várias organizações em todo o mundo, incluindo entidades governamentais, públicas e comerciais. Vítimas notáveis do ataque, incluíram o sistema de escolas públicas da cidade de Nova York e uma empresa britânica de soluções de RH e folha de pagamento, que possui clientes como a British Airways e a BBC.

LockBit

Operando sob o modelo RaaS (Ransomware-as-a-Service), o LockBit fornece malware sofisticado e infraestrutura de ataque para seus afiliados, que executam os ataques e dividem os lucros. O grupo tem como alvo uma ampla variedade de setores, incluindo energia, manufatura, governo, saúde e educação, ressaltando a ameaça ampla e séria que representa.

O LockBit sofreu um grande golpe este ano, com as autoridades policiais dos EUA e do Reino Unido apreendendo sites que o grupo usava para coordenação e servidores usados para operações. Duas pessoas também foram indiciadas. É provável que o grupo não consiga mais continuar.

REvil

O REvil, também conhecido como grupo de ransomware Sodinokibi, opera sob o modelo RaaS (Ransomware-as-a-Service). Esse esquema envolve a criação e o aluguel de software malicioso que criptografa os arquivos das vítimas. Afiliados usam esse ransomware para atacar indivíduos e empresas, exigindo pagamentos para descriptografar os dados, com o REvil ficando com uma parte dos lucros.

O grupo ganhou notoriedade por atacar vítimas de alto perfil como a Apple. Eles também administram um mercado na dark web, Happy Blog, onde ameaçam publicar dados roubados se os resgates não forem pagos. Apesar dos esforços internacionais de aplicação da lei, incluindo a cooperação da Rússia para conter suas atividades no início de 2022, o legado e os métodos do REvil continuam sendo um lembrete severo dos perigos do RaaS e da ameaça contínua de ataques de ransomware.

Como e por que os alvos de ransomware são escolhidos?

Embora qualquer pessoa possa ser vítima de ataques de ransomware, de acordo com Hartzell, os grupos criminosos têm como alvo aqueles envolvidos em eventos comerciais significativos, como fusões ou lançamentos de produtos. Esses períodos são atrativos devido ao potencial de dano à reputação e impacto no preço das ações, com setores preferenciais como finanças, saúde e infraestrutura crítica devido à sua importância operacional. Um relatório do FBI destaca que os invasores também programam estrategicamente seus movimentos durante interrupções de negócios, como fins de semana e feriados, para explorar atividades defensivas reduzidas.

“[Indivíduos ricos] se tornam alvos porque seus dados pessoais, como e-mail, Facebook ou contas do Instagram, estão entre milhares ou milhões em uma lista comprada por hackers para uso em ataques automatizados.”

No entanto, a ameaça se estende além das corporações para os indivíduos, principalmente aqueles com perfis públicos ou riqueza substancial. “Na maioria das vezes, [indivíduos ricos] se tornam alvos porque seus dados pessoais, como e-mail, Facebook ou contas do Instagram, estão entre milhares ou milhões em uma lista comprada por hackers para uso em ataques automatizados”, explica Hartzell.

Esse tipo de extorsão direta foi demonstrado gritantemente por incidentes como a violação da clínica de psicoterapia Vastaamo na Finlândia. A violação da clínica, ocorrida inicialmente em 2018 e novamente em 2019, resultou no roubo de dezenas de milhares de prontuários de pacientes contendo informações altamente confidenciais. No final de 2020, a situação se agravou quando os invasores começaram a extorquir diretamente a clínica e seus pacientes individualmente. Eles exigiram resgates substanciais, cerca de meio milhão de dólares em Bitcoin da clínica e aproximadamente 240 dólares de cada paciente, para impedir a divulgação pública de suas sessões de terapia particular.

Táticas psicológicas usadas por grupos de ransomware

É evidente que os ataques de ransomware interrompem sistemas e causam profundo impacto no estado psicológico de suas vítimas. Hoje, os grupos de ransomware não apenas visam paralisar sistemas, mas também levar as vítimas ao desespero. Sentindo-se encurraladas e sobrecarregadas, muitas sentem que pagar o resgate é sua única saída.

Ameaça de vazamento dados em sites de humilhação pública

No início deste ano, surgiu uma tendência profundamente preocupante envolvendo esquemas de extorsão direcionados a adolescentes do sexo masculino. Nesses golpes de sextortion, os perpetradores ameaçaram divulgar imagens privadas compartilhadas entre os adolescentes, levando até mesmo a vários suicídios. Esses casos ilustram claramente como os agentes da ameaça agora estão usando táticas de humilhação pública para coagir as vítimas a pagar resgate. Este método envolve cibercriminosos que ameaçam expor informações pessoais, como registros financeiros, imagens íntimas ou mensagens privadas, em sites facilmente acessíveis online ou através da dark web, a menos que um resgate seja pago. Essa estratégia explora o medo de danos à reputação e as potenciais consequências legais decorrentes da exposição de informações confidenciais.

Ao utilizar sites de humilhação pública, os invasores criam uma pressão imensa sobre indivíduos e organizações. A ameaça de ter seus dados pessoais expostos publicamente pode levar a um grande sofrimento emocional e levar à rápida aceitação das exigências de resgate para evitar maiores danos.

Intimidação virtual e física

Os grupos de ransomware estão adotando cada vez mais outros tipos de estratégias de intimidação para desorientar e coagir suas vítimas. Ao explorar dados roubados durante violações iniciais, alguns invasores se envolvem em assédio direto de funcionários por meio de telefonemas, e-mails ou até mesmo sequestrando impressoras da empresa para imprimir exigências de resgate. Essa abordagem direta cria pânico e urgência. Além disso, o uso de cronômetros de contagem regressiva intensifica essa pressão, definindo um prazo rígido. Se o resgate não for pago dentro desse prazo, o valor exigido pode aumentar ou o acesso a dados essenciais pode ser perdido permanentemente.

Engenharia social

A engenharia social é uma técnica enganosa usada por cibercriminosos para manipular indivíduos e fazê-los revelar informações confidenciais ou conceder acesso a sistemas seguros. Esse método explora comportamentos humanos básicos — como responder a pedidos urgentes, o fascínio por ofertas gratuitas ou o medo — enganando as vítimas para cometerem erros de segurança. As táticas comuns incluem:

- Phishing: Envio de e-mails falsos que parecem vir de fontes confiáveis para induzir os destinatários a revelar informações pessoais ou clicar em links maliciosos.

- Baiting: Oferecer algo atraente, como cartões de presente gratuitos, para atrair as vítimas a interagir com arquivos ou links carregados de malware.

Uma vez que a confiança é estabelecida, os invasores podem pedir à vítima para clicar em um link ou baixar um anexo que infecta seu sistema com malware. Hartzell explica: “A engenharia social explora tendências humanas básicas — nossa capacidade de resposta a pedidos urgentes, ganância ou medo. A contramedida mais eficaz é fomentar uma cultura de ceticismo.”

Ataques direcionados

Os cibercriminosos estão cada vez mais refinando suas estratégias para tornar suas campanhas mais personalizadas e diretas. Isso envolve o uso de nomes de vítimas em e-mails de phishing ou exigências de resgate, o que faz com que as ameaças pareçam mais imediatas. Essa abordagem personalizada é projetada para estimular uma ação rápida do alvo.

A sofisticação desses ataques aumentou devido aos avanços na tecnologia de cibersegurança, como filtragem de e-mail aprimorada, programas antivírus avançados e ferramentas de aprendizado de máquina.

Oancea explica a mudança nas táticas. Ele diz que, historicamente, os cibercriminosos enviavam milhões de mensagens de spam genéricas. Agora, devido às tecnologias de detecção aprimoradas, esses ataques amplos são frequentemente interrompidos antes de chegarem aos usuários. Os grupos de hoje são mais propensos a usar métodos direcionados, mais difíceis de detectar e mais urgentes para o destinatário.

O papel da IA em ataques de ransomware

utra parte significativa da personalização de ataques por cibercriminosos é a integração de inteligência artificial (IA) em suas estratégias.

Ataques de phishing aprimorados

A tecnologia de IA está permitindo que os invasores criem campanhas de phishing mais convincentes e sofisticadas. Ao usar a tecnologia deepfake, os criminosos podem criar e disseminar conteúdo audiovisual realista. Por exemplo, em 2023, houve um incidente em que imagens deepfake de fumaça preta sobre o Pentágono causaram caos temporário e quedas na bolsa de valores.

Golpes sofisticados de vishing

Além disso, a IA desempenha um papel essencial na condução de golpes de vishing assustadoramente autênticos. Essas chamadas telefônicas geradas por IA imitam vozes humanas com alta precisão, fazendo com que as interações falsas pareçam reais e confiáveis. Essa técnica avançada vai além do phishing e spear-phishing tradicionais, envolvendo interações detalhadas projetadas para enganar o alvo e comprometer sua segurança.

Agilizando a identificação de alvos

A capacidade da IA de analisar grandes conjuntos de dados rapidamente também melhora a eficiência das operações cibercriminosas. Ao automatizar a identificação de alvos em potencial, a IA permite que os cibercriminosos concentrem seus recursos de forma mais eficaz, reduzindo o tempo necessário para planejar e executar ataques.

Esses desenvolvimentos em ataques cibernéticos auxiliados por IA reforçam ainda mais a necessidade de a sociedade adotar uma abordagem de segurança cibernética proativa e adaptável.

Proteja-se de ser vítima de ransomware

À medida que a escala e a sofisticação dos ataques de ransomware continuam a crescer, a proteção contra essas ameaças cibernéticas se torna fundamental. Estudos, incluindo o Relatório de Ameaças Thales, constatam consistentemente que o erro humano é a principal causa de violações de dados. Isso ressalta a importância de um treinamento abrangente de segurança cibernética e defesas técnicas robustas. Abaixo, exploramos algumas das coisas que você pode fazer para fortalecer suas defesas digitais e proteger seus dados de ameaças de ransomware:

Mantenha seu software atualizado

Atualizar regularmente o software fecha brechas de segurança e minimiza o risco de infecções por ransomware. Os cibercriminosos frequentemente exploram vulnerabilidades conhecidas em sistemas desatualizados, portanto, manter-se atualizado é sua primeira linha de defesa.

Usar uma VPN

Usar uma VPN pode reforçar sua segurança digital, especialmente em redes Wi-Fi públicas. Embora uma VPN não impeça que você seja vítima de phishing ou ataques de malware, ela criptografa sua conexão com a Internet, protegendo seus dados de bisbilhoteiros cibernéticos e interceptores em potencial.

Use processos de autenticação fortes

Implemente métodos de autenticação robustos, como autenticação multifatorial (MFA) ou autenticação de dois fatores (2FA). Esses métodos adicionam uma camada crucial de segurança, tornando significativamente mais difícil para os invasores obterem acesso não autorizado, mesmo que tenham algumas de suas credenciais.

Mantenha a vigilância e ceticismo saudável

Fique atento às últimas ameaças cibernéticas e táticas de phishing. Desconfie de solicitações ou mensagens inesperadas, especialmente aquelas com links ou anexos, e verifique sua autenticidade antes de responder ou clicar.

“Ninguém lhe enviará dinheiro gratuito por e-mail, e seu banco não enviará e-mails para informá-lo sobre problemas financeiros”, explica Hartzell. “Os bancos ligam para você. Advogados reais avisam que você tem dinheiro vindo de algum lugar inesperado. Seu provedor de Internet não liga para você se detectar ‘tráfego ruim’ do seu roteador doméstico. Se parecer loucura ou bom demais para ser verdade, presuma que é e questione a fonte.”

Instale software de segurança confiável

Implemente soluções de segurança abrangentes que ofereçam proteção em tempo real. Procure programas anti-malware e antivírus que atualizem continuamente seus bancos de dados de ameaças e forneçam ferramentas de monitoramento robustas para detectar e bloquear ameaças emergentes. Use software de segurança avançado.

Implemente soluções de segurança abrangentes como Advanced Threat Protection (ATP), Endpoint Detection and Response (EDR) e Security Information and Event Management (SIEM). Essas ferramentas fornecem mecanismos de defesa mais amplos do que o software antivírus tradicional, detectando e respondendo a ameaças avançadas.

Faça backup de seus dados

Siga a regra de backup 3-2-1 - mantenha três cópias de seus dados, armazene-as em dois tipos diferentes de mídia e mantenha um backup offline. Teste seus backups regularmente para garantir que possam ser restaurados rapidamente em caso de ataque.

Treinamento regular e testes de phishing simulados

Eduque-se e à sua equipe sobre as ameaças cibernéticas mais recentes e estratégias defensivas. Sessões de treinamento regulares e ataques simulados podem prepará-lo para melhor identificar e responder a ameaças de segurança em tempo real.

Legal e conformidade

Garanta a conformidade com as leis e regulamentações relevantes para proteção de dados. Isso não apenas ajuda na proteção contra responsabilidades, mas também melhora sua postura geral de segurança cibernética.

O que fazer se você for vítima de ransomware

Apesar de seus maiores esforços para proteger seus dados e sistemas, a triste realidade é que o ransomware ainda pode romper suas defesas. Isso geralmente se deve às táticas sofisticadas e em constante evolução usadas por cibercriminosos que exploram até as menores vulnerabilidades. Aqui está um guia passo a passo sobre o que fazer se você se encontrar nesta situação estressante:

1. Isole rapidamente a ameaça

O primeiro passo é impedir que o ransomware se espalhe ainda mais. Desconecte o dispositivo comprometido de todas as conexões de rede local e de Internet, seja um computador ou smartphone. Se o dispositivo infectado fizer parte de uma rede corporativa, informe imediatamente o seu departamento de TI para iniciar os protocolos de contenção.

2. Evite pagar o resgate

Embora possa parecer uma solução rápida, pagar o resgate é arriscado, pois não há garantia de que você recuperará o acesso aos seus arquivos. Sucumbir às exigências dos invasores apenas alimenta o ciclo de futuros ataques de ransomware.

3. Avalie suas opções de backup

Se você mantém backups regulares e limpos de seus dados, pode conseguir restaurar seus arquivos sem se envolver com os invasores. Esta etapa ressalta a importância de uma estratégia de backup consistente como parte de suas melhores práticas de segurança cibernética.

4. Denuncie o incidente

Notifique a polícia local para relatar o ataque cibernético. Eles mantêm registros de tais incidentes e podem oferecer assistência ou orientação. Além disso, denuncie a violação a quaisquer serviços de segurança cibernética relevantes ou diretamente à plataforma envolvida, como Apple ou Microsoft, especialmente se houver risco de os invasores terem obtido suas informações de pagamento.

5. Execute uma verificação de malware

Use ferramentas antivírus ou anti-malware respeitadas para verificar minuciosamente seu dispositivo em busca de rastros de ransomware e outros softwares maliciosos. Para infecções extensas, considere consultar um especialista em segurança cibernética para garantir que seu dispositivo seja completamente limpo.

6. Atualize suas credenciais de segurança

Altere as senhas de todas as contas acessadas por meio do dispositivo comprometido, dando ênfase a contas confidenciais como e-mail e banco. Também é aconselhável ativar a autenticação multifatorial sempre que disponível.

Perguntas frequentes

Quem são os maiores grupos de ransomware?

Em maio de 2024, alguns dos grupos de ransomware mais proeminentes incluem:

- REvil/Sodinokibi: Conhecido por atacar grandes corporações e exigir resgates substanciais, o REvil está por trás de vários ataques de alto perfil, incluindo o infame ataque à JBS Foods em 2021.

- DarkSide: Ganhou notoriedade pelo ataque à Colonial Pipeline em maio de 2021, que levou a interrupções significativas no fornecimento de combustível no leste dos Estados Unidos. Eles costumam usar uma tática de “dupla extorsão”, na qual criptografam os dados das vítimas e ameaçam vazá-los se o resgate não for pago.

- Conti: Uma evolução do ransomware Ryuk, o Conti está ativo desde 2020 sendo conhecido por seu processo de criptografia rápido e operações em larga escala visando agências governamentais, saúde e serviços de emergência.

- LockBit: Surgindo em 2019, o LockBit opera sob um modelo de ransomware-as-a-service (RaaS), permitindo que afiliados implementem o ransomware enquanto os desenvolvedores principais ficam com uma parte dos lucros. O LockBit 2.0, sua versão atualizada, introduziu recursos de criptografia automatizados que ameaçam publicar dados roubados se os resgates não forem pagos.

Quem são as pessoas por trás do ransomware?

As pessoas por trás das operações de ransomware geralmente fazem parte de grupos cibercriminosos organizados. Esses grupos podem variar muito em tamanho e estrutura, desde pequenas equipes até grandes redes sofisticadas com dezenas de membros. Aqui estão algumas características principais dos indivíduos e grupos tipicamente envolvidos em atividades de ransomware:

- Quadrilhas de cibercriminosos: Muitos dos grupos de ransomware mais proeminentes operam como organizações profissionais, com líderes, desenvolvedores, negociadores e afiliados. Essas quadrilhas estão geralmente situadas em países com aplicação limitada da lei contra crimes cibernéticos e podem operar com relativa impunidade.

- Hackers e desenvolvedores: São os indivíduos que criam o código do ransomware e atualizam suas funcionalidades. Eles são especialistas em desenvolvimento de software e frequentemente exploram vulnerabilidades em softwares e redes para implantar ransomware.

- Afiliados: Nos modelos de ransomware-as-a-service (RaaS), os principais desenvolvedores de ransomware recrutam afiliados responsáveis por espalhar o malware. Esses afiliados normalmente recebem uma parte dos pagamentos de resgate em troca de seus esforços para infectar sistemas.

- Lavadores de dinheiro e manipuladores financeiros: Esses operadores gerenciam as transações financeiras e os aspectos de lavagem de dinheiro da operação de resgate. Grupos de ransomware geralmente exigem pagamentos em criptomoedas, requerendo experiência em gerenciar e lavar moedas digitais para evitar rastreamento.

- Infiltrados: Às vezes, pessoas de dentro das organizações — funcionários, contratados ou outros indivíduos com acesso — podem facilitar ataques de ransomware, consciente ou inconscientemente. Eles podem fornecer acesso a sistemas ou informações confidenciais que permitam a implantação de ransomware.

- Suporte técnico e negociadores: Alguns grupos têm membros dedicados a negociar pagamentos de resgate com as vítimas, fornecendo instruções sobre como pagar o resgate e até mesmo oferecendo suporte técnico às vítimas para descriptografar seus dados após o pagamento do resgate.

Quais são os três tipos principais de ransomware?

Os três principais tipos de ransomware são:

- Ransomware de criptografia: Este tipo de ransomware criptografa arquivos no sistema da vítima, tornando-os inacessíveis até que um resgate seja pago. A chave de descriptografia é normalmente mantida pelos invasores, que exigem pagamento em troca de fornecer a chave para desbloquear os arquivos.

- Ransomware de bloqueio: O ransomware de bloqueio impede a vítima de acessar todo o sistema, impedindo o acesso a arquivos, aplicativos e, às vezes, até mesmo ao próprio sistema operacional. As vítimas geralmente recebem uma mensagem exigindo pagamento para recuperar o acesso ao sistema.

- Scareware: O scareware é um tipo de ransomware que usa táticas de engenharia social para enganar as vítimas a acreditar que seu computador está infectado com malware ou que cometeram uma violação legal. O ransomware então solicita que a vítima pague uma taxa para remover a suposta ameaça ou evitar consequências legais.

Você pode ir para a cadeia por conta de ransomware?

Sim, você pode ir para a cadeia por se envolver em atividades de ransomware. Ataques de ransomware são considerados crimes graves em muitas jurisdições ao redor do mundo, incluindo Estados Unidos, União Europeia e muitos outros países. Esses crimes geralmente se enquadram em leis relacionadas a crimes cibernéticos, ciberterrorismo, fraude e extorsão.

É ilegal ser um hacker?

A legalidade do hacking depende muito das motivações e ações do hacker. No mundo da segurança cibernética, os hackers são classificados em white hat e black hat de acordo com suas intenções.

Hacking legal

Hackers white hat, ou hackers éticos, são profissionais de segurança cibernética que usam suas habilidades para identificar e corrigir vulnerabilidades do sistema com a permissão do proprietário do sistema. Seu objetivo é melhorar a segurança e proteger dados e infraestrutura de ataques maliciosos, operando em estruturas legais e éticas.

Semelhante ao hacking ético, o teste de penetração é uma atividade autorizada onde profissionais de segurança simulam ataques cibernéticos em um sistema para testar suas defesas. As empresas frequentemente contratam empresas de segurança para realizar testes de penetração em sua infraestrutura.

Pesquisadores às vezes invadem sistemas para estudar malware, descobrir vulnerabilidades ou desenvolver soluções de segurança. Este tipo de hacking geralmente é feito sob rígidas diretrizes éticas, muitas vezes com a permissão dos proprietários do sistema.

Hacking ilegal

Hackers black hat, por outro lado, se envolvem em atividades ilegais para ganho pessoal ou malicioso, como roubo de dados, violações de privacidade e danos ao sistema. Suas ações, motivadas por ganhos financeiros ou espionagem, geralmente resultam em consequências debilitantes para suas vítimas, incluindo perdas financeiras e danos à reputação.

Existe uma terceira categoria, hackers grey hat, que operam em uma área moral cinzenta entre o white hat e o black hat. Eles podem identificar e explorar vulnerabilidades sem permissão, mas sem intenção maliciosa, às vezes até mesmo relatando os problemas aos proprietários. No entanto, a natureza não autorizada de suas atividades ainda pode levar a repercussões legais.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN